Con el aumento de los ataques cibernéticos cada año, muchos ahora están considerando la seguridad blockchain para la protección total. Bueno, la tecnología blockchain está floreciendo desde hace mucho tiempo, y ya es popular en muchos sectores.

Comenzando por la gestión de la cadena de suministro, la atención médica, las finanzas, la energía, el IoT y muchos más, ahora también está comenzando a extenderse al ámbito de la seguridad.

Sin embargo, muchos de ustedes son bastante escépticos sobre todo el concepto de seguridad blockchain y si es capaz de manejar la carga.

Para ayudarte a determinar si debes considerar o no la seguridad blockchain para tu organización, estamos recopilando toda la información necesaria sobre ciberseguridad. Entonces, hoy hablaré de todo lo que hay que saber sobre la seguridad cibernética de blockchain.

Tabla de Contenido

Capítulo-1: ¿Qué Es Ciberseguridad?

Capítulo 2: Diferentes Tipos de Amenazas de Seguridad Cibernética

Capítulo 3: ¿Puede Blockchain Solucionar la Ciberseguridad?

Capítulo 4: Seguridad Blockchain: Posibles Casos de Uso

Capítulo 5: Ejemplos de Ciberseguridad Blockchain en el Trabajo

Capítulo 6: Nota Final

Capítulo-1: ¿Qué Es Ciberseguridad?

La ciberseguridad es una forma de defender las computadoras, dispositivos móviles, servidores, datos, redes y sistemas electrónicos de los ataques maliciosos. Algunos de ustedes pueden conocerlo como seguridad de información electrónica o seguridad de tecnología de información.

Puedes aplicar este término en muchas categorías, desde negocios a informática de dispositivos móviles. Sin embargo, principalmente, se dividen en seis tipos de categorías. Y en todos los casos la seguridad es esencial.

-

Seguridad de la Red:

Es principalmente la práctica de proteger cualquier tipo de red de computadoras o servidores de intrusos. Además, podrían ser malware oportunistas o cualquier tipo de atacantes dirigidos.

-

Seguridad de la Información:

Este tipo de ciberseguridad protegerá la privacidad o los datos o la integridad de cualquier tipo de información almacenada o cualquier cosa que se transmita.

-

Seguridad de la Aplicación:

Estos son principalmente los protocolos de seguridad que mantienen los dispositivos o cualquier programa libre de malware. En realidad, un dispositivo o aplicación comprometida puede ofrecer acceso a la información que debe proteger.

Además, un proceso de seguridad exitoso comenzará en la fase de aplicación antes de que la aplicación pueda afectar los dispositivos.

-

Seguridad Operacional:

Principalmente, este tipo de seguridad maneja todas las decisiones o procesos necesarios para proteger todos los activos de datos. Además, es un término general porque muchos procesos entran en la categoría. En realidad, los niveles de permisos o las reglas de restricción de acceso de usuario se encuentran aquí.

Además, determinar dónde y cómo se almacenaría la información también es una gran parte de este asunto.

-

Seguridad Empresarial:

Es uno de los principales procedimientos de seguridad. En realidad, la seguridad empresarial requeriría una combinación de todas las categorías de ciberseguridad. Sin embargo, pueden requerirla a gran escala. Además, una empresa tiene que mantener el servicio de firewall cuando tiene activos o recursos mínimos. Por lo tanto, muchos protocolos de seguridad están diseñados para usar menos recursos pero ofrecen más salidas.

-

Recuperación de Desastres:

Es una parte necesaria de cada protocolo de ciberseguridad. Cualquier organización o individuo necesitaría ser responsable de cualquier incidente o pérdida de datos. Además, es más como un plan de respaldo, si de alguna manera la seguridad no pudo detener el ataque.

-

Educación del Usuario Final:

Finalmente, la educación del usuario final ayudaría a cualquier tipo de empresa a comprender el factor más impredecible: la gente. Por lo general, los errores humanos hacen que la mayoría del sistema de seguridad falle porque sucede desde adentro.

En realidad, la mayoría de los empleados no saben distinguir entre los programas afectados ni saben qué correos electrónicos contienen virus. Es por eso que la educación del usuario final es realmente importante cuando se trata de la seguridad total de una organización. De esta manera, las personas están aseguradas tanto desde adentro como desde afuera.

¿Realmente Necesitas Seguridad Cibernética?

Antes de hacer esta pregunta, debes saber que la ciberseguridad es una amenaza masiva en 2019 debido al aumento en el uso de la tecnología. Cuanto más confíes en ella, más tendrás que considerar la seguridad.

En realidad, muchos parecen pensar que no es tan necesario, o pueden pasar sus días sin obtener ninguna seguridad.

Sin embargo, no es verdad. Solo en los EE. UU., El costo promedio del delito cibernético es de $ 13 millones para las organizaciones. ¡No solo esto, sino que se espera que los daños por año alcancen los $ 6 millones para el año 2021!

¡Si! Es una cantidad enorme, y ya es hora de que las organizaciones empiecen a preocuparse más por los consensos del delito cibernético. Es por eso que para combatir todos los problemas y reconocer cuál es el código malicioso, el Instituto Nacional de Estándares y Tecnología cree que es mejor tener redes de monitoreo en todo momento.

Cualquier seguridad cibernética contrarresta tres tipos de amenazas:

- Delito cibernético, incluido un grupo o una sola persona que ataca a un sistema para interrumpirlo u obtener ganancia financiera.

- Ciberataques debido a ganancias políticas o algún tipo de motivación política. Además, principalmente, estos incluyen la recopilación de información, nada más.

- El ciber terror que utilizan dispositivos electrónicos para causar algún tipo de miedo o pánico.

Hecho Para Todos

En realidad, las amenazas a la seguridad cibernética afectarán a cualquier tipo de industria, independientemente de su tamaño. Sin embargo, los grandes nombres tienen el mayor número de objetivos. Además, no solo se limita a una industria. En realidad, muchas industrias como el gobierno, finanzas, manufactura, atención médica, cadena de suministro, IoT y muchas más se han quejado del delito cibernético.

Algunos de estos son más preferibles ya que pueden recolectar finanzas o usar los datos para chantajear a las personas. En otros casos, se dirigen principalmente a empresas que tienden a estar en un sistema de red para obtener datos de los clientes.

Sin embargo, el problema es que, en el mundo de hoy, no puedes estar fuera de la red. Por lo tanto, proteger tus datos será más difícil.

Capítulo 2: Diferentes Tipos de Amenazas de Seguridad Cibernética

-

Filtración de Datos

Para el año 2019, muchas organizaciones están más que ansiosas por comenzar a usar el almacenamiento de datos en la nube como su espacio de almacenamiento de información. Por lo tanto, muchos están abandonando sus viejos métodos tradicionales de almacenamiento de la información para pasar a plataformas más seguras.

Aunque parezcan realmente seguras, no son tan seguras como puedes pensar. Problemas como la copia de seguridad sin conexión de datos se enfrenta a más problemas. En realidad, la máquina virtual en la red puede acceder a tus archivos incluso si está sin conexión.

Por lo tanto, puede obtener las claves y esto genera información filtrada. ¿Pero por qué sucede esto? Bueno, generalmente bajo el mismo entorno de nube, muchas aplicaciones tienden a operar juntas. Como resultado, pueden acceder a la base de datos del otro sin ningún problema.

El único remedio para este problema es ser muy selectivo al elegir tu proveedor de nube. Sin embargo, aún así, es posible que no garantice el 100% de seguridad contra las violaciones de datos.

-

Interfaz de Usuario de Aplicación Insegura

Quizás ya estés en un proveedor de nube. Sin embargo, no serás el único que use la interfaz, ¿verdad? Bueno, esto crea un agujero de seguridad. En realidad, la seguridad de cualquier interfaz particular permanece únicamente en el proveedor de la nube.

Entonces, ¿cómo ocurre la violación a través de la interfaz de usuario de la aplicación? Por lo general, cuando hay una falta de seguridad estricta, generalmente proviene del proceso de autenticación y el cifrado. Por lo tanto, la interfaz de autenticación no está lo suficientemente protegida como para mantener alejados a los hackers.

En realidad, muchas de las organizaciones no parecen profundizar en lo que les ofrece su proveedor de servicios en la nube. Sucede tan a menudo y pagan el precio con ciberataques.

-

Abuso en la Nube

Se abusa mucho de las nubes cuando se trata de registrarse por primera vez. Déjame explicarte. Supongamos que deseas obtener una de sus infraestructuras como ofertas de servicios y para eso, debes inscribirte y proporcionar la información de tu tarjeta de crédito.

Después de registrarte, luego de unos días, comienzas a recibir correos electrónicos no deseados y otros ataques maliciosos. Además, incluso puedes ver que tu tarjeta de crédito recibe facturas por servicios que nunca utilizaste. Esta es prácticamente una escena común.

No digo que todos los proveedores de nube sean iguales, o que los proveedores estén involucrados. Sin embargo, la falta de seguridad en el proceso de registro conduce principalmente a estos problemas. Lamentablemente, los proveedores de servicios no están equipados con una excelente aplicación de seguridad para controlar completamente el proceso de registro.

Como resultado, hay muchos abusos en el entorno de la nube.

-

Ataque Malware

Los ataques de malware son otras amenazas de ciberseguridad en 2019 a las que debes prestar atención. En realidad, el ataque de malware generalmente se refiere a las actividades de software malicioso que realizan sin que el propietario sepa nada.

Además, hay muchos tipos de ataques de malware, y la mayoría de ellos ocurren desde cualquier programa o archivo de software libre. Además, tener un sistema de seguridad de Internet anticuado puede provocar ataques de malware.

Si el malware de alguna manera ingresa a la red de una organización a través de una de las computadoras, puede causar una gran cantidad de estragos.

-

Malware Sin Archivos

Estos son principalmente un tipo de malware que no parece existir como archivos. Además, el malware sin archivos es más peligroso que los normales, ya que no puedes detectar cuál es el programa o archivo afectado.

No puedes encontrarlo en tu sistema. En realidad, ocupan el espacio RAM y siguen funcionando en segundo plano. Sin embargo, son visibles una vez que los atacantes los activan, y eso comienza a transmitir información al tercero.

Muchos hackers usan este sistema para insertar malware en la red del banco usando el cajero automático. Entonces, una vez que el malware ingresa al sistema, activan el programa y obtienen un control total sobre él. Además, en otros casos, también pueden usar este tipo de malware para descargar diferentes tipos de malware.

En realidad, estos son realmente difíciles de detectar incluso con el software de seguridad de Internet.

-

Cripto-Malware

Bueno, con el aumento de las criptomonedas en los últimos años, muchos hackers ahora usan este nuevo método de piratería. Por lo tanto, con la ayuda del malware criptográfico, ahora el hacker puede acceder a la potencia informática de la persona infectada. Además, lo usan para extraer criptomonedas.

Entonces, tan pronto como tu navegador infectado se conecte, el hacker obtendrá acceso automáticamente a él y lo usará para extraer criptomonedas. Sin embargo, no es directamente dañino ni perjudicial de ninguna manera. Pero interrumpe la potencia de procesamiento de tu computadora y la ralentiza.

Notarás el exceso de tiempo de carga y el rendimiento lento de la nada. Y después de un corto tiempo, tu computadora finalmente se descompondrá debido a la minería excesiva.

-

Amenazas de Día Cero

Obviamente ya sabes que todo el software no es tan perfecto. En realidad, la mayoría de los programas comienzan con agujeros de seguridad conocidos como vulnerabilidades. Además, estas lagunas son muy explotadas por los hackers. Por lo tanto, cuando los hackers descubren un vacío legal y lo explotan antes de que los desarrolladores puedan solucionar el problema, es una amenaza de día cero.

Por lo tanto, incluso si tu programa era legítimo o provenía de buenos desarrolladores, podría haber una posibilidad para que un hacker abusara de las lagunas legales y entregara otro malware utilizando eso. Simplemente, imagina que uno de tus empleados abrió un archivo y lanzó ransomware en el sistema.

¿Te imaginas cuáles serían las pérdidas?

-

Pérdida de Datos

La pérdida de datos puede ocurrir por cualquier tipo de razón. Sin embargo, los ciberataques son los principales en esa lista. Todos los días, muchas organizaciones enfrentan la eliminación y la alteración de sus datos sin la debida autorización. Además, la causa podría ser una instalación de almacenamiento poco confiable.

Sin embargo, tiene implicaciones serias para las organizaciones. Perder los datos sería un gran revés y perjudicial para la línea comercial. Además, puede estropear la reputación de tu marca; puedes perder clientes y perder finanzas.

Aquí, por ciberataque, también me refiero desde dentro de la instalación. Si no tienes el método de detección o protección adecuado, es probable que te afecte.

-

Piratería

La piratería ha existido por generaciones, y ahora es una gran preocupación para las organizaciones. No puedo decir cuándo la tendencia realmente puede cambiar; sin embargo, no será pronto, eso es seguro.

Debido a la confiabilidad de la tecnología, ahora los piratas informáticos o hackers pueden usar los puntos débiles para ingresar a un sistema. En realidad, la piratería se produce principalmente por compartir credenciales o procedimientos de protección de contraseña incorrecta. Además, muchas personas que trabajan en organizaciones no saben no compartir sus credenciales con portales web.

Es por eso que cuando un hacker ingresa a la red del empleado, el hacker también obtiene acceso a la red interna. Por lo tanto, gana un premio gordo.

-

Contraseñas de un Solo Factor

Aparentemente, las contraseñas de un solo factor no son suficientes ahora para salvaguardar toda tu información. En realidad, son extremadamente fáciles de hackear. Entonces, le da al hacker acceso fácil a los datos. Para hacer frente a la situación, puede ser útil utilizar el proceso de autenticación de múltiples factores. Sin embargo, eso todavía podría no ser suficiente.

-

Hombre Dentro

Todas las organizaciones no solo enfrentan amenazas externas sino también amenazas internas. Principalmente los empleados en cada organización son puntos débiles. Además, los ex empleados también pueden causar daños graves a cualquier organización.

Por lo general, los empleados no tienen el conocimiento adecuado para ver las lagunas o parches, incluso si encuentran uno. En realidad, muchos ni siquiera pueden distinguir entre un correo electrónico normal y un correo electrónico afectado por malware. Entonces, para lidiar con eso, muchos capacitan a los empleados o incluso supervisan sus actividades en línea.

Sin embargo, debido a la falta de un canal de monitoreo adecuado, sigue siendo una amenaza para todas las organizaciones.

-

Stegware

Principalmente se trata de un tipo de malware que extiende otros efectos de malware. ¿Cómo? Bueno, los hackers tienden a usar esteganografía para ocultar un archivo corrupto dentro de otro archivo, como video, imagen o mensaje. Por lo tanto, podría estar frente a tus ojos y nunca asumirías que está infectado con malware.

Por lo general, los ciberdelincuentes con grandes habilidades de desarrollo pueden crear su propio software. Sin embargo, debido a la web oscura, muchos hackers ofrecen kits para construir su propio stegware, y ahora incluso los hackers aficionados pueden hacerlo.

Por lo tanto, muchos son víctimas y ni siquiera pueden descubrir cuál es el archivo afectado, ya que están ocultos detrás de uno legítimo.

-

Defectos en el Internet de las cosas (IoT)

En los últimos años, utilizamos mucho Internet de las cosas, y también tendrá más auge en el futuro. Hoy en día, la mayoría de los dispositivos están conectados a través de Internet de las Cosas. Sin embargo, esto crea algunos puntos débiles en el sistema de seguridad.

Por mucho que sean realmente útiles, muchas personas están muy preocupadas por usarlas también. En realidad, la mayoría de los dispositivos de Internet de las Cosas traen sus propios problemas de seguridad. Además, la arquitectura en sí es defectuosa con grandes puntos débiles.

Es por eso que Internet de las Cosas también necesita un entorno seguro sin escapatorias para ofrecer todas las características.

-

Sistemas de Sombra TI

Estos sistemas son principalmente el software de TI que realmente no va con la red de TI interna de las organizaciones. Como no son compatibles, crea una brecha de combinación o deshabilita ciertas características. Además, es más prominente en empresas que no tienden a buscar ningún sistema nuevo antes de implementarlo.

Por lo tanto, cuando ocurre una pérdida de datos en uno de los programas informáticos, no recibe tanta atención y las organizaciones carecen de respaldo.

Además, con las características no compatibles, nadie puede saber quién tiene acceso a él y quién no. Por lo tanto, ofrece una gran opción para que cualquiera pueda abusar. En muchos casos, la mayoría de las organizaciones no verifican los antecedentes antes de obtener los recursos de TI de los proveedores. Por lo tanto, creando más lagunas.

-

Correo Phishing

Los correos electrónicos phishing son correos que contienen algún tipo de troyano o ransomware. Por lo general, se ven como correos electrónicos normales con algunas distinciones. Entonces, cuando alguien de la empresa abre este correo, el caballo de Troya ingresa al sistema y causa estragos.

Este tipo de correos electrónicos comienzan el ataque justo después de ingresar al sistema. Por lo tanto, no hay tiempo de espera o no hay forma de deshacerse de él.

Según una encuesta reciente, más del 97% de las personas no pueden distinguir entre un correo electrónico de phishing y un correo electrónico normal. Por esta razón, las medidas preventivas son extremadamente necesarias.

-

Whaling

Es una forma de ataque comercial donde el cibercriminal logra convencer a sus objetivos de que son legítimos. En los últimos años, el whaling se ha convertido en la mayor amenaza de todas. Además, estos atacantes consideran la confianza en la primera etapa, y más tarde, cuando obtienen acceso, abusan de los datos.

Hay un aumento de casi un 136% en las pérdidas debido al whaling entre 2016 y 2018. Y como es un enfoque diferente de piratería, ningún programa antimalware de Internet puede ayudarte.

-

Trae Tus Propias Políticas de Dispositivos (BYOD)

Hoy en día, muchas de las organizaciones tienden a alentar a sus empleados a usar sus dispositivos personales para el entorno laboral. Además, esto también aumenta la productividad y la flexibilidad. En realidad, puede parecer una gran política, pero crea una amenaza masiva para las empresas.

Por ejemplo, no importa cuántos protocolos de seguridad activos tenga, un dispositivo afectado de un empleado puede violar fácilmente tu seguridad. No hay forma de saber si el dispositivo del empleado está afectado o no, o tampoco hay manera de ofrecer seguridad para sus hogares.

Además, los dispositivos personales son más fáciles de hackear que las redes organizacionales. Entonces, si el hacker se pone en contacto con el dispositivo del empleado, puede alcanzar el firewall de tu organización en poco tiempo. Por lo tanto, aumenta los riesgos generales de amenaza cibernética.

-

DDoS

El ataque de denegación de servicio distribuido o ataque DDoS es un tipo de ataque que inunda la red de la organización con tráfico y finalmente la apaga. Además, resultan atacar desde múltiples fuentes que podrían llegar hasta miles. Por lo tanto, dificulta el seguimiento de la ubicación exacta del ataque.

Por lo tanto, no puedes detener el ataque simplemente bloqueando cualquier dirección IP específica. Como resultado, la red se cierra, haciendo que todos los recursos no estén disponibles tanto para el consumidor como para la organización. Para ser sincero, no hay una razón específica por la que los hackers hagan esto.

Sin embargo, podría deberse a que quieren dañar la marca de la organización o simplemente a tomar el crédito por derribar la red de una gran organización. No hace falta decir que las organizaciones de alto perfil son los principales objetivos de DDoS.

Capítulo 3: ¿Puede Blockchain Solucionar la Ciberseguridad?

Las soluciones de seguridad tradicionales no son capaces de manejar ataques cibernéticos con un número creciente de máquinas complejas y cooperantes. Sin embargo, la seguridad blockchain realmente puede ayudar a ser la solución integral para los problemas.

Como puedes ver, el sector de la ciberseguridad está cargado de problemas. Y más o menos una solución cibernética frágil no es capaz de manejar todos los diferentes tipos de amenazas. Por lo tanto, blockchain puede ser la solución más prometedora que existe en este momento.

Quiero decir, piénsalo. Ha pasado algún tiempo desde que la tecnología se introdujo por primera vez. A pesar de que todavía presentaba muchas insuficiencias después de los años, ahora está floreciendo para ser una gran solución.

Además, ya está trabajando en múltiples organizaciones en diferentes industrias, como salud, gobierno, cadena de suministro, energía, etc.

Entonces, como tecnología de firewall, ofrece muchos protocolos de seguridad. Además, han recibido muchos elogios de todas las industrias que la utilizan. Por lo tanto, puede defenderse fácilmente de los ciberataques.

La tecnología Blockchain es una tecnología de registro distribuido que utiliza nodos para formar el concepto de descentralización. Más aún, también utiliza una forma de consenso mutuo para proteger los datos. Por ejemplo, si algún hacker intentó hackear algunos de los nodos en la red, otros nodos pueden usar fácilmente el proceso de consenso para detectar quién es el mal jugador.

Además, pueden usar el método para bloquear los nodos comprometidos y guardar toda la red. Además, puedes ver que la seguridad blockchain en realidad usa varios sistemas de resistencia para ofrecer la redundancia y la republicación a prueba de manipulaciones principalmente.

Pero, Qué Significa?

En muchos términos, podría significar que los hackers pueden derribar a algunas de las tropas, pero no pueden derribar al ejército de seguridad general de Blockchain. Como puedes ver, por tropas me refiero a pocos nodos y al ejército, me refiero a todos los nodos de la red.

Entonces, con la seguridad blockchain en la mezcla, ninguna operación industrial o almacenamiento de información depende únicamente del sistema vulnerable. En realidad, blockchain y ciberseguridad lo ayudan a ser más escalable y disruptivo.

Además, significa que la mayoría de las políticas de seguridad, como los controles de flujo o las contraseñas rotatorias, se controlarían de manera más diversa. Más aún, solo las personas autorizadas pueden obtener acceso a controles específicos. Puedes intentar replicar centralmente y luego desplegarlo lentamente a otros campos.

Además, estos controles serían utilizados a prueba de manipulaciones y por todos los nodos en la red blockchain y de seguridad cibernética.

Por lo tanto, como puede ver, forma un cortafuegos autoprotector. Por lo tanto, no tiene ningún punto de falla. Además, no habría acceso no autorizado a la red ni cambios accidentales en la red de seguridad blockchain.

Entonces, si estás confundido acerca de si la seguridad blockchain puede ser la solución, seguramente puedo decir que ciertamente puede serlo. Sin embargo, muchas personas no saben qué tipo de solución de seguridad blockchain necesitan, ya que la ciberseguridad en sí misma tiene diferentes tipos.

Entonces, antes de elegir la solución, las organizaciones necesitan saber exactamente qué tipo de casos de uso tiene la seguridad blockchain.

¿Quieres Saber Más Sobre Blockchain? ¡Mira La Presentación de Blockchain Ahora Mismo!

Capítulo 4: Seguridad Blockchain: Posibles Casos de Uso

Cuando observas las estadísticas de los ciberataques, te das cuenta de cómo están evolucionando realmente los protocolos de seguridad. Además, también te das cuenta de cómo los sistemas de ataque cibernético son cada vez más difíciles de manejar para los protocolos de seguridad típicos.

Desde principios de 2016, todos los días, los delincuentes lanzaron 4000 ataques. Además, sin importar lo que hiciera la gente, quedó muy claro que la naturaleza escalada superó los ataques de 2015 en un 300%. Incluso en 2015, los ataques fueron cerca de 1000 por día; Sin embargo, se triplicó en 2016.

Algunos de los principales hacks también ocurrieron en 2016, donde 57 millones de cuentas de usuarios y conductores se vieron comprometidas en Uber. Además, el mismo año, 412 millones de cuentas de usuario de Friend Finder también se vieron comprometidas.

Entonces, ves que la apuesta es alta ahora, y ninguna industria está a salvo de los ataques. En realidad, los hackers buscan constantemente nuevos objetivos para corromper. Por lo tanto, incluso si has estado a salvo en los últimos años, no es seguro que tu compañía también estará a salvo en el futuro.

Sin embargo, puede que no haya ningún método que pueda ofrecer una garantía del 100%. Aún así, la seguridad blockchain es mucho mejor que las tradicionales. Como dije antes, esa seguridad blockchain realmente puede atenuarlo para ti.

Además, teniendo en cuenta que blockchain y la red de seguridad pueden evitar que los hackers obtengan información confidencial, diré que esta es una gran tecnología para probar.

Sin embargo, es posible que no estés tan familiarizado con los probables casos de uso de ciberseguridad blockchain que puede traer a la mesa. Entonces, ahora profundizaré un poco más en ese espectro.

¡Echa un Vistazo a Nuestra Guía de Blockchain Para Financiamiento Comercial Ahora!

-

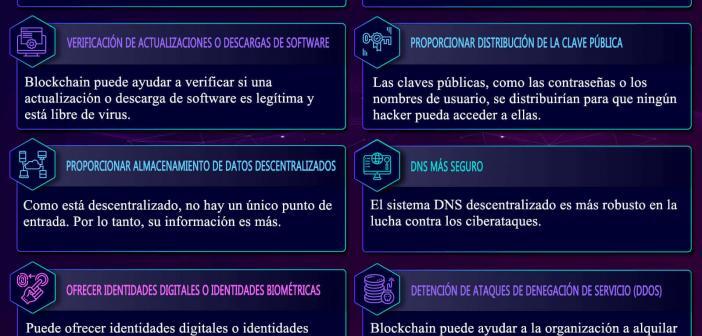

Verificación de Actualizaciones o Descargas de Software

Cualquier tipo de troyano, gusano y virus puede ingresar fácilmente a las computadoras de varias formas. Y la mayoría de las veces son extremadamente difíciles incluso de detectar. A principios de 2016, se crearon más de 127 millones de diferentes tipos de malware. Para ser sincero, todos estos son muy difíciles de identificar sin un ojo entrenado.

De hecho, muchas veces viene en forma de una actualización de software o una opción de descarga de software falsa. ¿Quieres lo que es más desalentador? Todos los días, el instituto AV-TEST registra 350,000 nuevos tipos de programas como malware. Además, el Mac OS que parecía tan intocable ahora es un objetivo de malware.

En realidad, solo para infectar Mac, hay 49,000 malware, y todos fueron creados en 2018. Además, todos estos fraudes son tan expertos en ocultar su aplicación y software a la vista que los protocolos antivirus típicos no pueden parecer para descubrirlos de alguna manera.

Y en tu lugar, se están llevando a casa todos los ingresos que obtuviste a través del trabajo duro. No parece justo, ¿verdad?

Es por eso que ahora es una necesidad ir con los casos de uso de ciberseguridad blockchain. Además, las soluciones de seguridad blockchain no solo son capaces de descubrir qué software es legítimo y cuál no. Pero la seguridad de blockchain también puede hacerte saber si hay alguna actualización maliciosa.

¿Cómo lo hicieron? Bueno, en la tecnología blockchain de seguridad cibernética, puedes comparar las funciones hash de los desarrolladores y la que vas a descargar. Después de comparar estos dos, realmente puedes verificar si es legítimo o no en blockchain y en la plataforma de seguridad.

Por lo tanto, elimina drásticamente el dolor de cabeza de tu lista.

¡Aprende Más Sobre la Historia de Blockchain Ahora!

-

Detener los Ataques de Denegación de Servicio Distribuido (DDoS)

El ataque de denegación de servicio distribuido o ataque DDoS es un tipo de ataque que inunda la red de la organización con tráfico y finalmente la apaga. Además, resulta que atacan desde múltiples fuentes que podrían llegar hasta miles. Por lo tanto, dificulta el seguimiento de la ubicación exacta del ataque.

Por lo general, estos ataques realmente no obtienen nada como mantener el sistema por dinero u obtener tu información personal. Es más como un crédito de reclamo mientras destruyen tu negocio literalmente sin ninguna razón.

Además, un nuevo tipo de software DDoS también hace que sea más difícil de manejar. En realidad, estos se esconden y se hacen los muertos hasta que se reinicia el sistema. Además, puede lanzar el ataque una y otra vez. Sin embargo, no puedes averiguar dónde está la fuente.

Por lo tanto, cada vez es más difícil administrar todos los problemas o mantener el negocio de manera consistente.

Usarla para detener los ataques DDoS es otro de los casos de uso de ciberseguridad blockchain. Pero, ¿cómo lo harán realmente las soluciones de seguridad blockchain? Bueno, antes que nada, debe haber un equipo de respaldo para salvar la red cuando se vea amenazada.

Por lo general, debido a un mayor nivel de tráfico, muchas de las redes de la organización se cierran. Pero cuando la red de la compañía está bajo ataque, la blockchain y la red de seguridad activan los nodos distribuidos adicionales para acomodar más ancho de banda.

Entonces, cuando el ancho de banda se agota, se introduce más asignación de ancho de banda. Por lo tanto, en última instancia, la tecnología blockchain de seguridad cibernética gana. Pero solo puedes usar este método para aumentar la red usando la seguridad blockchain y nada más.

Como resultado, los hackers no podrán eliminar tu organización en cualquier momento.

-

Ofrecer Identidades Digitales o Identidades Biométricas

La mayoría de las contraseñas utilizadas en línea obtienen una etiqueta “débil” y esperaran a ser hackeadas.

Aparentemente, las contraseñas de un solo factor no son suficientes ahora para proteger toda tu información. En realidad, son extremadamente fáciles de hackear. Entonces, le da al hacker acceso fácil a los datos. Para hacer frente a la situación, puede ser útil utilizar el proceso de autenticación de múltiples factores. Sin embargo, eso todavía podría no ser suficiente.

¿Sabías que según Facebook, más de 600,000 cuentas de usuarios son hackeadas todos los días solo por contraseñas predecibles? ¡Son muchos números! Y también es un riesgo de seguridad para ti si la autenticación de red de tu organización también se basa en contraseñas.

En realidad, debes seguir cambiando tus contraseñas con frecuencia para competir de manera segura. Sin embargo, eso lleva a contraseñas más complicadas que no podemos rastrear. Además, la mayoría de las personas no cambian sus contraseñas debido a la excesiva molestia. Sin embargo, si mantienes la misma contraseña durante mucho tiempo, se vuelve predecible.

Para ayudarte al respecto, los casos de uso de ciberseguridad blockchain están aquí. No solo la seguridad blockchain es capaz de proteger tus contraseñas, sino que realmente puede cambiar la forma en que las personas ingresan a cualquier sistema.

Con la tecnología blockchain de seguridad cibernética, obtendrás identidades digitales o identidades biométricas como reemplazo de contraseñas.

En realidad, las identidades digitales o las identidades biométricas son mucho más seguras que las contraseñas. Y así, sin tu clave biométrica, ninguna otra persona realmente puede ingresar a tus documentos personales en la blockchain y la red de seguridad.

Además, las soluciones de seguridad blockchain no solo son más seguras, sino que también son más fáciles de usar. Hoy en día, muchas empresas también ofrecen esta solución para empresas.

¡Mira Nuestra Presentación de Fundamentos de Blockchain Para Saber Más Sobre Blockchain!

-

Detención de Infracciones de Seguridad en Sistemas Automatizados

El auge de las tecnologías autónomas está abriendo nuevas alturas para las personas y las organizaciones. Sin embargo, también ha abierto más lagunas para que entren los hackers. En realidad, la naturaleza relajada de las organizaciones o la falta de medidas de seguridad adecuadas está haciendo que los sistemas autónomos sean más frágiles que nunca.

La piratería ha existido por generaciones, y ahora es una gran preocupación para las organizaciones. No hay forma de saber si la tendencia cambiará o no. Pero es seguro decir que no será pronto.

Debido a la confiabilidad del sistema automatizado, ahora los hackers pueden usar los puntos débiles para ingresar a un sistema. En realidad, la piratería se produce principalmente por compartir credenciales o procedimientos de protección de contraseña incorrecta.

Además, muchas personas que trabajan en organizaciones no tienen el conocimiento para no compartir sus credenciales con portales web.

Es por eso que cuando un hacker ingresa a la red del empleado, el hacker también obtiene acceso a la red interna. Por lo tanto, obtiene un premio gordo.

Por lo tanto, es hora de pasar a los casos de uso de ciberseguridad blockchain. En realidad, las soluciones de seguridad blockchain son capaces de descubrir entradas y comandos corruptos e inválidos. Usando algoritmos, blockchain y la red de seguridad pueden determinar cuándo un comando corrupto intenta ingresar a la red.

Más aún, la tecnología blockchain de ciberseguridad es tan avanzada que puede detenerlos fácilmente sin ningún problema. Y al usar eso, puede descubrir fácilmente cuál del sistema automatizado está comprometido e iniciar también el proceso de recuperación.

Entonces, ves que así es como la seguridad blockchain puede ayudar en los sistemas automatizados.

-

DNS Más Seguro

El Sistema de Nombres de Dominio o DNS es similar a las guías telefónicas que ayudan a determinar un sitio web basado en la dirección IP. Principalmente, estos son necesarios para ayudarte a encontrar el sitio web correcto cuando lo buscas.

Sin embargo, el problema es que el DNS solo está parcialmente descentralizado. Por lo tanto, cualquier hacker puede obtener acceso a la conexión del sitio web y la dirección IP y usarla para bloquearla en cualquier momento. En realidad, conduce a una caída importante para la empresa, ya que pierden su negocio y tienen una mala impresión del cliente. Entonces, en última instancia, comienza a degradar también el valor de su marca.

Algunos de los métodos comunes son infectar el DNS para redirigir al cliente a muchos sitios web fraudulentos. Sin mencionar que cada cosa del sitio web está llena de malware. Por lo tanto, puedes abrir un sitio web legítimo y ser redirigido a uno infectado, solo para cargar algún malware en tu dispositivo.

Es un problema grave para las empresas, y exige más seguridad en este nicho.

Es por eso que los casos de uso de ciberseguridad de blockchain pueden ayudar a resolver el problema. Bueno, la solución es hacer del DNS un sistema totalmente descentralizado. Entonces, con la tecnología blockchain de ciberseguridad, ningún hacker tendrá acceso a los enlaces IP.

Además, las soluciones de seguridad blockchain no solo alojarán el sistema DNS, sino que también ofrecerán más capas de seguridad para él.

Como resultado, hay diferentes protocolos de seguridad en cada nivel que hacen que blockchain y la red de seguridad sean un sistema de prueba completo.

Y así es como la seguridad blockchain puede ocuparse de las vulnerabilidades del sistema DNS.

-

Proporcionar Almacenamiento de Datos Descentralizados

Si utilizas el almacenamiento centralizado para mantener toda tu información, entonces es un blanco fácil que espera ser hackeado. En realidad, la mayor parte del almacenamiento centralizado es propenso a la pérdida de datos.

La pérdida de datos puede ocurrir por cualquier tipo de razón. Sin embargo, los ciberataques son la principal prioridad en esa lista. Todos los días, muchas organizaciones enfrentan la eliminación y la alteración de sus datos sin la debida autorización. Además, podría ser una instalación de almacenamiento poco confiable ser la causa.

Sin embargo, tiene implicaciones serias para las organizaciones. Perder los datos sería un gran revés y perjudicial para la línea comercial. Además, puede estropear la reputación de tu marca; puedes perder clientes y perder finanzas.

Te hace pensar cómo es que estas empresas nunca probaron otra cosa. Y cada día, el número de violaciones de almacenamiento sigue aumentando. Por lo tanto, es evidente que la base de datos centralizada no pueda ofrecer protección de ninguna manera.

Sin embargo, con los casos de uso de ciberseguridad blockchain, realmente puedes cambiar la forma en que funcionan las cosas. La arquitectura de red de soluciones de seguridad blockchain está descentralizada por naturaleza. Entonces, con este nuevo método, no dejarás ningún punto de entrada en la red de seguridad blockchain.

Más aún, aquí, en lugar de un único punto de entrada que protege la información, hay miles de barreras robustas que protegen tus datos. Y así es como funciona blockchain y la red de seguridad.

Además, con la tecnología blockchain de ciberseguridad, necesitarás interoperabilidad para obtener la experiencia completa. En cualquier caso, la tecnología se las arregla para lograrlo, lo dudes o no.

¡Echa un Vistazo a Nuestra Guía Sobre Corda Blockchain Ahora!

-

Autenticación de Identidad para Dispositivos de Borde

Usamos dispositivos de borde en gran medida todos los días de nuestras vidas, y también estarán más de moda en el futuro. Hoy en día, la mayoría de los dispositivos están conectados a través de Internet de las cosas. Sin embargo, esto crea algunos puntos débiles en el sistema de seguridad.

Por mucho que sean realmente útiles, muchas personas están muy preocupadas por usarlos también. En realidad, la mayoría de los dispositivos de borde traen sus propios problemas de seguridad. Además, la arquitectura en sí es defectuosa con grandes puntos débiles.

¿Sabías que el 41% de todos los dispositivos Android son vulnerables a ataques extremos de Wi-Fi? No solo dañarán el teléfono, sino que si está conectado a cualquier tipo de sitio, también los corromperá.

En realidad, muchos empleados tienden a iniciar sesión en la red de su empresa con el teléfono no seguro, y eso conduce a un acceso fácil para los hackers.

Es por eso que los dispositivos de borde también necesitan un entorno seguro sin escapatorias para ofrecer todas las funciones.

Entonces, ves que los casos de uso de ciberseguridad blockchain, en este caso, son muy adecuados. Puede ofrecer la autenticación de identidad necesaria para estos dispositivos periféricos altamente vulnerables. Pero, ¿cómo resolverá este problema la seguridad blockchain?

Bueno, en primer lugar, la red blockchain y de seguridad aislará la red central con un proceso de autenticación de múltiples pasos. Aquí, puede usar una clave o firma biométrica que asegure un inicio de sesión adecuado.

Por lo tanto, las soluciones de seguridad blockchain pueden garantizar que solo la persona autorizada ingrese al sistema. Con la ayuda del almacenamiento descentralizado, la tecnología blockchain de seguridad cibernética también puede almacenar las claves en un lugar seguro.

Además, la red en sí misma puede ofrecer identidades digitales cuando una empresa la configura por primera vez.

-

Proporcionar Distribución de la Clave Pública

Incluso si confías en las contraseñas o tienes que hacerlo hasta que todos los sistemas del mundo estén completamente descentralizados, ¿cómo puede ayudar la seguridad blockchain en ese caso? En la actualidad, la mayoría de las contraseñas y nombres de usuario se guardan en bases de datos centralizadas.

Bueno, ya sabes que estas son extremadamente fáciles de hackear. Si de alguna manera se hackea la base de datos, entonces el hacker acaba de ganar el premio gordo. Quizás estés pensando cuál es la gran cosa si obtiene la contraseña de cualquier cuenta de redes sociales o algún sitio web que apenas usas.

Bueno, el problema sería cuando usas la misma contraseña o una similar para los inicios de sesión de tu cuenta bancaria o tus inicios de sesión de registros de atención médica. Además, es más fácil descubrir un patrón al ver las contraseñas. Entonces, incluso si crees que un solo hackeo de contraseña no hará ninguna diferencia, en realidad, puede hacerlo.

Y así es como los hackers obtienen sus beneficios. Para detenerlo, se distribuirían claves públicas como contraseñas o nombres de usuario para que ningún hacker pueda acceder a ellas.

Los casos de uso de ciberseguridad blockchain ofrecerán una red de seguridad blockchain completamente descentralizada. Si comienzas a almacenar tu clave pública en varios nodos con cifrado completo, se volverá difícil para los hackers acceder a ella.

Imagina que divides la contraseña y la encriptas y distribuyes todas las piezas entre muchos nodos en la blockchain y la red de seguridad.

Entonces, incluso si el hacker intenta acceder a la tecnología blockchain de seguridad cibernética, no puede saber dónde están realmente las piezas.

Además, hay muchas soluciones de seguridad blockchain en el mercado para que las pruebes.

¡Conoce los Diferentes Modelos Comerciales de Blockchain Para Aprovechar la Tecnología Ahora!

-

Ofrecer Procedencia del Dispositivo Hardware

Este es el oído de la guerra cibernética donde los ciberdelincuentes usan todo lo que está a su alcance para lisiarnos. En realidad, todas las industrias enfrentan problemas de robo y no tienen la seguridad adecuada para detenerlos.

Además, muchas compañías ahora también tienen productos falsificados. Estos productos entran en su sistema sin dejar rastro, y la gente los compra como productos legítimos. Más aún, el hardware es uno de los nichos falsificados más grande de todos los tiempos.

Sin embargo, los ciberdelincuentes están aprovechando estos hardware falsificados para su beneficio. Los hardware falsificados han ocultado virus maliciosos. Sí, escuchaste bien, insertan los virus en el hardware antes de suministrarlo a las industrias legítimas.

Como no hay ninguna procedencia del hardware, muchas organizaciones no saben si se trata de productos buenos o malos. Como resultado, cuando una organización obtiene los dispositivos y los conecta a su red, se desata el caos.

Aunque es posible que tengas un protocolo de seguridad en funcionamiento, los virus del hardware son realmente difíciles de eliminar.

Por lo tanto, debe haber procedencia del hardware, y los casos de uso de ciberseguridad blockchain definitivamente pueden hacer eso. Con la procedencia del hardware del dispositivo, ya no hay virus maliciosos que puedan violar la red. Ahora, mientras se fabrica, la industria puede ver si el proveedor es legítimo o no en la red de seguridad blockchain.

Con la ayuda de blockchain y la plataforma de seguridad, puede descubrir fácilmente el origen del hardware. Es una de las muchas ventajas de la tecnología blockchain de seguridad cibernética, y la base de datos inmutable ayuda a mantener la información intacta.

Ya existen varias soluciones de seguridad blockchain para este nicho específicamente.

-

Filtración de las Alertas de Seguridad

Bueno, el uso de los protocolos típicos de ciberseguridad es excelente. Sin embargo, eso conlleva muchos costos también. El problema es cuando pueden detectar malware o datos incorrectos. Sin embargo, también parecen marcar datos legítimos como corruptos.

En realidad, la marcación falsa es tan grande en número que necesita más costos administrativos adicionales para determinar cuál no es y cuál es. Por lo tanto, sigue sumando más dinero en lugar de reducirlo.

Estos datos falsos positivos pueden generar problemas tanto para el consumidor como para la propia empresa. Solo con datos falsos positivos, les cuesta a las empresas más de $ 1.3 millones cada año. Además, el tiempo perdido es de 21,000 horas.

Por lo tanto, no solo desperdicia una enorme cantidad de dinero, sino que también desperdicia tiempo.

Es por eso que con los casos de uso de ciberseguridad blockchain, puedes obtener los datos filtrados. Además, las alertas de seguridad de blockchain serían más precisas sin ningún falso positivo. Los nodos dentro del marco de soluciones de seguridad blockchain pueden funcionar como un verificador si los datos son correctos o no.

Por lo tanto, te librarás del costo adicional y el tiempo perdido gracias a la tecnología blockchain de seguridad cibernética. Sin embargo, ese no es el único beneficio aquí. Blockchain y las plataformas de seguridad son mucho menos costosas que las soluciones promedio. Entonces, es un ganar-ganar para todos.

Capítulo 5: Ejemplos de Ciberseguridad Blockchain en el Trabajo

-

Santander

Santander utiliza la seguridad blockchain para mejorar sus servicios de pago internacionales. Aparentemente, son el primer banco en el Reino Unido en adoptar blockchain por motivos de seguridad. Además, con la ayuda de blockchain y ciberseguridad, ayudan a sus clientes a pagar en Sudamérica y Europa utilizando su cuenta de Santander.

Además, con la ayuda de Ripple, ahora el servicio One Pay Fix está disponible en Polonia, Reino Unido, Brasil y España. Todos sabemos cómo la red interna de los bancos está siempre bajo ciberataques constantes. Y para asegurarse de que los clientes no sufran, Santander también está utilizando la seguridad blockchain para salvaguardar todas sus redes internas.

-

Banco Nacional de Canadá

El Banco Nacional de Canadá está utilizando blockchain y la red de ciberseguridad para la emisión de deuda. En la actualidad, están utilizando Quorum Enterprise-Ethereum de J.P.Morgan como la red base. Quorum es una versión empresarial de Ethereum con protocolos de seguridad adicionales para proteger a cualquier organización de ataques cibernéticos.

El Banco Nacional de Canadá también está utilizando el aspecto de seguridad blockchain para garantizar el 100% de seguridad en las transacciones. Además, también está trabajando en otros proyectos, como ofrecer un canal seguro para las industrias de la cadena de suministro.

De todos modos, recientemente pasaron por una fase de prueba de emisión de deuda, donde emitieron $ 150 millones de deudas en un año utilizando la plataforma.

-

Barclays

Barclays está utilizando blockchain y ciberseguridad para ofrecer seguridad en las transferencias de fondos. No solo eso, sino que también tienen una patente para usar la tecnología de seguridad blockchain. En realidad, el objetivo principal de esta empresa es usarla para aumentar la estabilidad y la popularidad de las transferencias de divisas.

También la están utilizando para mantener todas sus bases de datos internas fuera del alcance de los hackers. Además de eso, también tienen una patente de seguridad blockchain en los procesos de KYC. Entonces, con la ayuda de esta, cualquier banco o compañía financiera puede almacenar su identificación personal en la red blockchain.

-

Change Healthcare

Change Healthcare está utilizando blockchain y ciberseguridad para ofrecer soluciones de atención médica en todos los hospitales de los EE. UU. No solo eso, sino que también la usan para su propia gestión de seguridad. Además, la compañía sabe cómo la industria de la salud se está desmoronando debido a los ataques y el abuso de los ciberdelincuentes. En realidad, es un factor cotidiano que mucha información confidencial del paciente se filtre o hackee de la base de datos del hospital.

Sin mencionar que la alteración de los datos para beneficio personal es prominente. Y todo se debe a que la industria de la salud no tiene la seguridad adecuada. Es por eso que Change Healthcare no solo ofrece soluciones de seguridad blockchain, sino que también la están usando para monitorear su red.

-

Health Linkages

Health Linkages está utilizando la seguridad blockchain para garantizar una transferencia de datos transparente y procesos de auditoría para el sector de la salud. No solo eso, sino que también lo usa para impulsar los cumplimientos en la industria. En realidad, utilizando su plataforma, solo puedes compartir datos del paciente si tienes las credenciales adecuadas.

Además, enumera todos los eventos de atención médica y hace que la toma de decisiones sea más clara para los médicos. Sin embargo, asegurarse de que ningún hacker o un tercero tenga acceso a esta información es la prioridad.

En la actualidad están trabajando en una prueba diferente del proyecto blockchain y ciberseguridad donde los profesionales pueden ver la información del paciente en un canal seguro.

-

El Estado de Colorado

El estado de Colorado está utilizando la seguridad blockchain y creen que para casos de uso gubernamentales, pueden usarla para la protección de datos. No solo eso, sino que el Senado de Colorado aprobó un proyecto de ley sobre el tema del uso de la seguridad blockchain para asegurar su almacenamiento de registros.

Por lo general, Colorado lidia con 6-8 millones de intentos de piratería todos los días. Y muchas veces los hackers salieron victoriosos, dañando la estructura del gobierno. Para lidiar con eso, Colorado está utilizando el cifrado de blockchain para mantenerlos alejados de cualquier intento de piratería. Y así es como la seguridad blockchain también está afectando a los gobiernos.

-

Australia

Bueno, el gobierno australiano no está tan atrasado cuando se trata de usar blockchain y ciberseguridad para almacenar sus documentos gubernamentales. En realidad, el país recientemente priorizó el uso de la red de seguridad blockchain para el gobierno.

A pesar de que la red aún se encuentra en las primeras etapas, los funcionarios del gobierno aún piensan que la tecnología pronto se convertirá en un activo realmente valioso.

En la actualidad, están tomando el apoyo tecnológico de IBM para crear el ecosistema del gobierno. Además, el gobierno federal piensa que también será una adición maravillosa para los futuros gobiernos.

-

Malta

Actualmente, Malta está utilizando la seguridad blockchain para respaldar sus sectores financieros. Sin embargo, los funcionarios del gobierno también están investigando el aspecto de seguridad de blockchain. ¿Por qué? Bueno, principalmente quieren salvaguardar todos sus documentos gubernamentales. Además, también quieren mantener toda la información de los ciudadanos alejada de los cibercriminales.

En realidad, Malta está más que ansiosa por recibir a blockchain en todos los sectores. De hecho, quieren convertirse en la isla Blockchain. Además, con la creciente moda de las criptomonedas en Malta, han estado bajo el objetivo del hacker durante mucho tiempo.

Es por eso que el gobierno también quiere usar blockchain como capa de seguridad para sus bases de datos.

-

Agencia de Proyectos de Investigación Avanzados de Defensa (DARPA)

La Agencia de Proyectos de Investigación Avanzados de Defensa o DARPA es realmente la agencia del Departamento de Defensa de los Estados Unidos que trabaja en tecnologías para el ejército. En realidad, desarrollan principalmente diferentes tecnologías emergentes para el ejército estadounidense.

Sin embargo, ahora que la tecnología blockchain es una de las tecnologías emergentes, DARPA está investigando cómo puede usarla para la seguridad y el cifrado de las transferencias de datos. Es por eso que están trabajando en un sistema de mensajería basado en la seguridad blockchain que puede ayudar a los militares a compartir la información en cualquier ubicación al instante.

Y también para asegurarse de que ningún tercero pueda cruzar su mensaje en la red de blockchain y ciberseguridad.

Echa Un Vistazo A Las Diferencias Entre Blockchain Y Base De Datos.

-

Ejército Chino

El ejército chino ahora está interesado en la seguridad blockchain para mejorar sus protocolos de seguridad dentro de su red militar y gubernamental. Además, piensan que la seguridad blockchain tiene el potencial de evitar que los adversarios extranjeros cambien o alteren información militar o gubernamental vital.

Por lo general, tienen que lidiar con una gran cantidad de información que se filtra y altera. Y definitivamente, la información militar de un país no debería estar en manos de terceros. Eso puede dañar seriamente al país.

Sin embargo, todavía no sabemos en qué proyectos están trabajando debido a razones de confidencialidad. Pero sí sabemos que buscan cubrir la información de las operaciones de inteligencia y la comunicación entre oficiales.

Entonces, puedes ver cómo la seguridad blockchain realmente está impactando en el sector más grande del mundo.

-

Lockheed Martin

Lockheed Martin es el primer contratista de defensa de los Estados Unidos que usa blockchain y ciberseguridad para mejorar los protocolos. No solo eso, sino que también está utilizando la seguridad blockchain en la gestión de riesgos de la cadena de suministro, los sistemas de ingeniería y el desarrollo de software.

Quiere asegurarse de que cada uno de estos campos tenga una seguridad súper estricta. En realidad, la compañía está tomando el soporte tecnológico de Guardtime.

Otra posible razón para elegir la red de seguridad blockchain es asegurarse de que todo el desarrollo de armamento se mantenga seguro y no caiga en las manos equivocadas porque el desarrollo de armamento también es una parte vital dentro de un país y un gobierno.

-

Flex y Rockwell Automation

Flex es una compañía de cadena de suministros que utiliza la tecnología blockchain por varias razones, y una de ellas es la seguridad. No solo Flex, sino también otra compañía de hardware, Rockwell Automation también está utilizando la seguridad blockchain para ofrecer una infraestructura más segura a su proceso de fabricación y envío.

En la actualidad, ambas obtuvieron el soporte tecnológico de Cisco. En realidad, como parte de la Alianza de IoT Confiable (Trusted IoT Alliance), Cisco está más que ansioso por integrar blockchain con dispositivos IoT.

Más aún, piensan que IoT y blockchain realmente se combinan muy bien.

-

El Departamento de Energía de EE. UU.

El Departamento de Energía de los Estados Unidos está trabajando con Guardtime para garantizar una red totalmente segura para los recursos de energía distribuidos en el borde de las redes eléctricas. Aquí, por borde de redes eléctricas, se refieren a la intersección donde la red eléctrica se divide a otros clientes y redes distribuidas.

Además, quieren detener cualquier mal uso de la energía antes de que se divida en otras redes. Aparentemente, el proyecto se llama Ciberseguridad para Sistemas de Suministro de Energía bajo el mandato de Obama.

Además, usar blockchain para soportar el sistema no solo los ayudaría a combatir los ataques de terceros, sino también para garantizar una mayor confiabilidad en la infraestructura.

-

Ethical

Ethical actualmente utiliza la seguridad blockchain para su protección de seguimiento de auditoría. Además, están trabajando con Guardtime para garantizar la seguridad total de las pistas de auditoría. En realidad, cada vez que se realiza una operación, se agrega a la base de datos. Además, para cada registro, se introduce una nueva firma KSI.

Lo que Ethical hace aquí es almacenar la firma como prueba de la evidencia? Si la firma está presente en la base de datos, entonces es prueba de que la autoría, el tiempo o la integridad de la auditoría aún están intactos. De todos modos, lo evidenciado se registra en la red Blockchain de Guardtime para su uso futuro.

Para asegurarse de que no se tocó nada, la empresa puede validar utilizando la firma con la evidencia en la base de datos.

¿Por Qué No Echas Un Vistazo A Nuestra Guía Sobre Hyperledger Blockchain?

-

Sector Energético de Reino Unido

El Sector de Energía de Reino Unido está investigando la seguridad blockchain, y para eso, actualmente están considerando la tecnología de Guardtime. Es por eso que para comprender mejor el concepto de seguridad blockchain; Actualmente, el sector está tomando ejercicios cibernéticos de ellos.

Todos los ejercicios incluidos en el entorno energético tienen diferentes entornos, escenarios y simulaciones de la vida real para comprender cómo funciona realmente todo. Sin embargo, en la actualidad, el objetivo principal era ayudar a los participantes a detectar el ataque, evitar que se propague y recuperarse de él.

Bueno, no hace falta decir que los ejercicios fueron exitosos, y el sector energético de Reino Unido probó el poder de blockchain. Sin embargo, todavía no sabemos si implementarán la tecnología o no.

-

Sector Nuclear Civil de Reino Unido

Otro gran sector que busca la seguridad blockchain es el Sector Nuclear Civil de Reino Unido. En realidad, el sector nuclear necesita tener medidas de seguridad de prueba completa si quieren defenderse de todos los ataques que enfrentan todos los días.

Es por eso que están trabajando con Guardtime para comprender mejor las consecuencias del uso de la tecnología. En la actualidad, Guardtime les mostró un ciberataque en la vida real contra una planta nuclear y cómo pueden defenderla.

Parece que fue un gran éxito. Aunque el sector nuclear está más que ansioso por trabajar con blockchain, todavía no sabemos si tienen algún proyecto activo o no.

-

Danieli

Danieli está tomando la solución de seguridad blockchain de Naoris. Si no has oído hablar de Danieli, déjame contarte un poco. Danieli es uno de los mayores proveedores de acero en la industria. Como Danilei es una de las compañías de primera línea, es absolutamente necesario que obtenga protección para todos los clientes e información confidencial.

En su estado actual, cada uno de los dispositivos de sus empleados puede actuar como un camino hacia su red. Entonces, para asegurarse de que no enfrentan ninguna consecuencia cibernética grave, le pidieron a Naoris seguridad blockchain para sus servidores de datos en todo el mundo.

El proyecto aún está en curso en esta etapa.

-

Ministerio de Defensa de Estonia

El Ministerio de Defensa de Estonia otorgó un contrato para Guardtime sobre la seguridad de blockchain. En realidad, quieren desarrollar la próxima generación de rango cibernético de la OTAN para el gobierno. En realidad, el nuevo diseño desbloqueará muchas características como la guerra electrónica, la inteligencia, las capacidades de refinamiento de la misión, los valores cibernéticos y muchos más.

Por lo tanto, para asegurarse de que todo esté en su lugar, debe tener una copia de seguridad cibernética completa. Y es por eso que están usando la seguridad blockchain para eso.

Si deseas obtener más información sobre los desafíos de la adopción de blockchain, puedes consultar nuestro artículo al respecto.

Capítulo 6: Nota Final

La seguridad cibernética ha sido un desastre desde hace bastante tiempo. Principalmente, justo después del florecimiento del malware en 2016, muchas organizaciones enfrentan una cantidad masiva de pérdidas cada año solo por delitos cibernéticos.

Sin embargo, como puedes ver, la seguridad blockchain es más que capaz de manejar todas las amenazas de seguridad por sí sola. No puedo decir que es una tecnología de prueba completa. Sin embargo, a juzgar cómo funcionan otros protocolos de seguridad, blockchain está lejos de tener un buen comienzo. Entonces, definitivamente vale la pena estudiarlo.