Learn how blockchain truly works, master key definitions, and uncover what makes smart contracts so "smart." Dive into the fundamentals, gain valuable insights, and start your blockchain journey today!

- Guias

Lucas Lamounier

- on outubro 04, 2018

Algoritmos de Consenso: A Raiz Que Sustenta a Tecnologia Blockchain

A cada dia vemos novas tecnologias da blockchain surgindo em nossas vidas. Não importa o quanto tentemos captar a mais recente tecnologia, eles sempre têm algo novo para oferecer a nós, mas você já se perguntou qual é a raiz de todas essas tecnologias da blockchain? São os algoritmos de consenso que formam a base principal dessas tecnologias revolucionárias.

Os algoritmos de consenso são capazes de diferenciar todas as categorias de consenso que exista na blockchain. É a rede que movimenta informação para milhões e milhões de pessoas promovendo muitas facilidades. Então fica a dúvida, será que eles nunca se interferem? Ou existem mutuamente?

A resposta está na arquitetura da rede blockchain, que é uma arquitetura inteligente, projetada com os algoritmos de consenso que é o ponto inicial dessa arquitetura.

Se você realmente quer saber como funciona a sequência de consenso da blockchain, então você tem que mergulhar profundamente neste assunto, indo muito mais do que você imagina. É por isso que vou cobrir tudo o que há para saber sobre algoritmos de consenso neste guia. Então, vamos com tudo!

Índice

Capítulo 1: O Que São Algoritmos de Consenso?

Capítulo 2: O Problema com a Tolerância a Falhas Bizantinas

Capítulo 3: Por que Precisamos de Algoritmos de Consenso?

Capítulo 4: Blockchain: O Esqueleto da Organização de Dados da Rede Descentralizada

Capítulo 5: Algoritmos de Consenso: A Alma da Rede

Capítulo-6: Diferentes Tipos de Algoritmos de Consenso

Capítulo 7: Outros Tipos de Algoritmos de Consenso

Capítulo 8: Considerações Finais

Capítulo 1: O Que São Algoritmos de Consenso?

A definição mais técnica seria:

Os algoritmos de consenso são um processo de tomada de decisão para um grupo, onde cada indivíduo do grupo constrói e apoia a decisão que funcionará para o todos do grupo. É uma forma de resolução onde os indivíduos precisam apoiar a decisão da maioria, de forma consensual, quer tenham gostado ou não.

Em termos simples, é apenas um método capaz de fazer decisões dentro de um grupo. Vou esclarecer com um exemplo: imagine um grupo de dez pessoas que querem tomar uma decisão sobre um projeto que beneficie a todos. Cada um deles pode sugerir uma ideia, mas a maioria será a favor do que os ajuda mais. Os outros terão de lidar com essa decisão, quer gostem ou não.

Agora imagine a mesma coisa com milhares de pessoas. Perceba que o aumento do número de indivíduos torna o processo cada vez mais difícil.

Os algoritmos de consenso não apenas concordam com os votos da maioria, mas também concordam com um que beneficie a todo, então, é sempre uma vitória para a rede.

Os modelos de consenso do Blockchain são métodos projetados para criar igualdade e justiça no mundo online. Os sistemas de consenso usados para este acordo são chamados de teorema de consenso.

Esses modelos de consenso Blockchain consistem em alguns objetivos específicos, como:

- Chegando a um acordo: O mecanismo reúne todos os acordos do grupo, tanto quanto possível.

- Colaboração: Cada um dos grupos visa um acordo melhor que resulte nos interesses do grupo como um todo.

- Cooperação: Todos os indivíduos trabalharão em equipe e deixarão seus interesses pessoais de lado.

- Direitos iguais: Cada participante tem o mesmo valor no voto. Isso significa que o voto de cada pessoa é muito importante.

- Participação: Cada membro do grupo precisa participar da votação. Ninguém ficará de fora da votação.

- Atividade: Cada membro do grupo é igualmente ativo. Não há ninguém com mais responsabilidade no grupo.

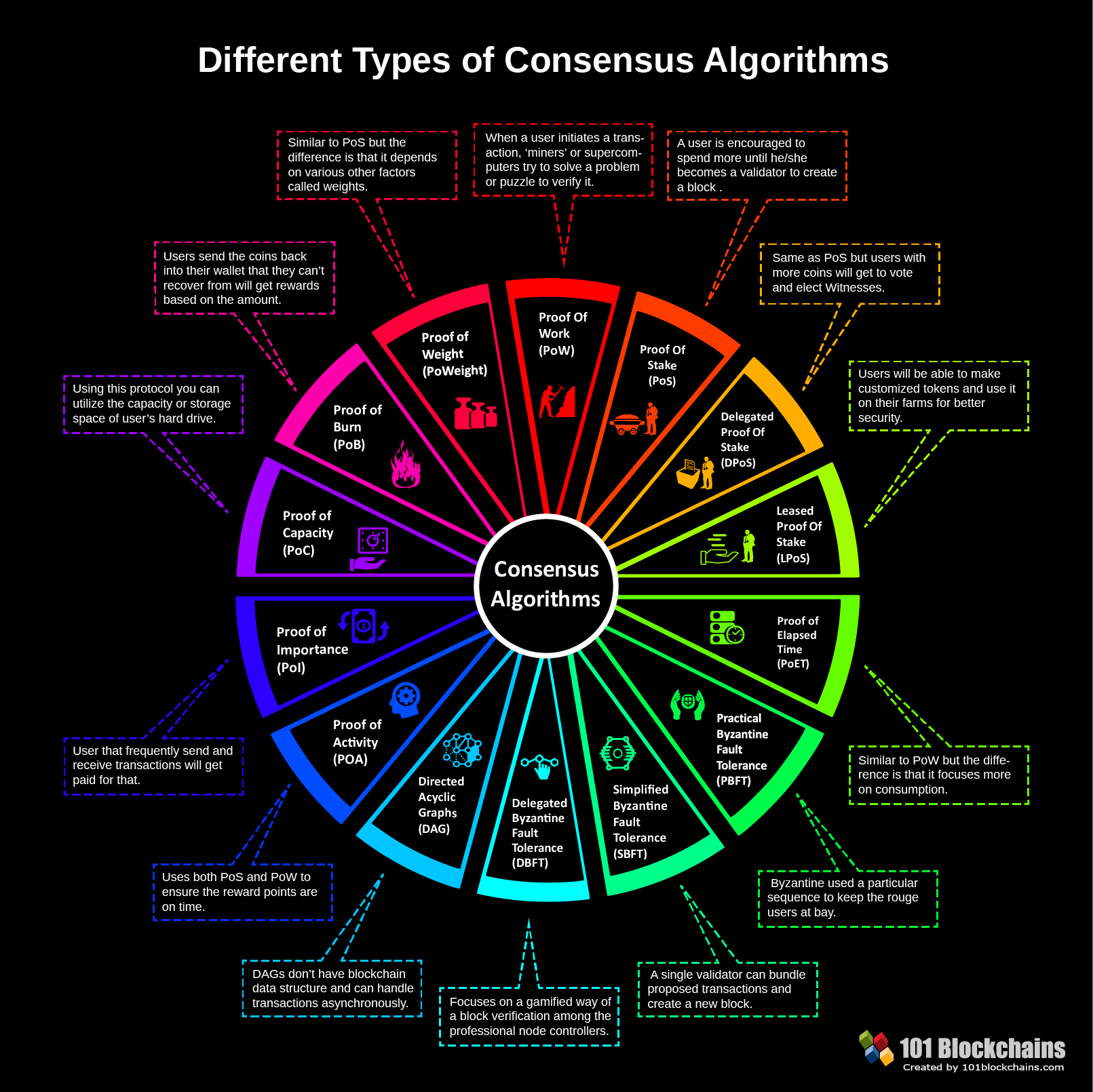

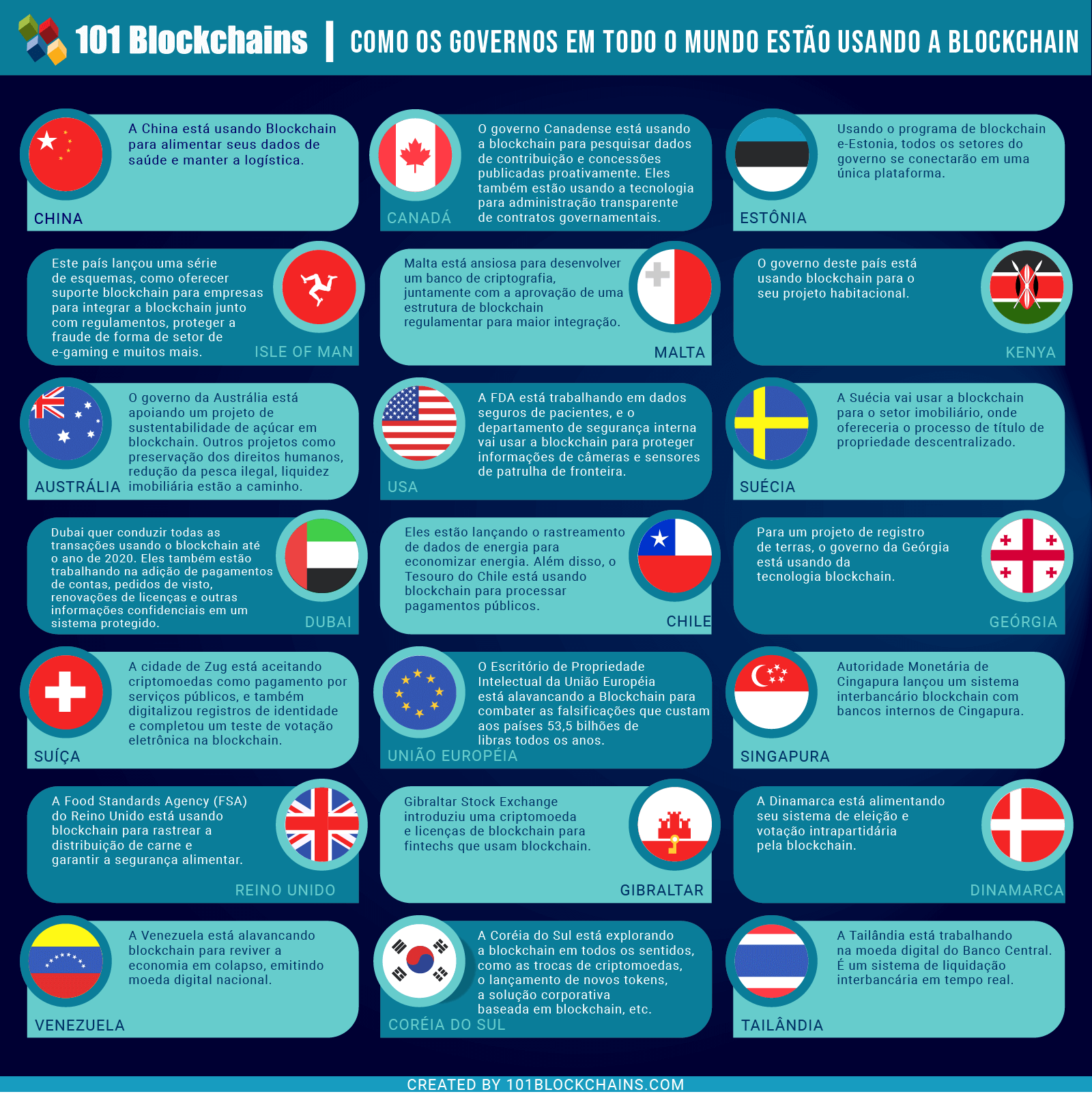

Diferentes Tipos de Algoritmos de Consenso – Infográfico

Capítulo 2: O Problema com a Tolerância a Falhas Bizantinas (Byzantine Fault)

Tolerância de Falha Bizantina (Byzantine Fault) é um sistema com um evento particular de falha que foi batizada como problema dos generais bizantinos (Byzantine Generls’problem). Você pode experimentar melhor a situação com um sistema de computador distribuído que muitas vezes podem estar presentes em sistemas de consenso com mau funcionamento.

Esses componentes são responsáveis por informações conflitantes adicionais que são sistemas de consenso que apenas podem funcionar com sucesso se todos os elementos funcionando em harmonia. No entanto, se mesmo um dos componentes deste sistema falhar, todo o sistema poderá falhar também.

Os componentes defeituosos sempre causam inconsistência no sistema de tolerância de falhas bizantinas, e é por isso que não é ideal usar esses sistemas de consenso para uma rede descentralizada.

Os especialistas chamam isso de “O Problema dos Generais Bizantinos”. Não entendeu muito bem?

Deixe-me esclarecer com um exemplo consensual.

Imagine que haja um grupo de generais, onde cada um deles é dono do exército bizantino. Eles vão atacar uma cidade e assumir o controle, mas, para isso, precisam decidir como será o ataque.

Você pode pensar que seja uma decisão simples. No entanto, há uma ligeira dificuldade, pois, os generais só podem se comunicar através de um mensageiro, e alguns generais traidores (que não concordam com a decisão tomada em consenso) tentarão sabotar todo o ataque.

Eles podem enviar informações não confiáveis através do mensageiro, ou o mensageiro pode até se tornar o inimigo aqui.

O mensageiro também pode sabotar intencionalmente, entregando a informações erradas.

É por isso que o problema precisa ser tratado com cautela. Primeiro de tudo, de alguma forma nós temos que fazer com que todos os generais cheguem a uma decisão mútua e, em segundo lugar, certifique-se de que mesmo o menor número de traidores não possa fazer com que toda a missão falhe.

Pode parecer bem simples para você, mas, no entanto, não é. Segundo uma pesquisa, são necessários 3n+1 generais para lidar com n traidores. Serão necessários quatro generais para lidar com um único traidor, o que o torna um pouco complicado.

Capítulo 3: Por Que Precisamos de Algoritmos de Consenso?

O principal problema com os bizantinos é chegar a um acordo. Se um único item falhar, os nós podem não chegar a um acordo.

Por outro lado, os algoritmos de consenso não enfrentarão realmente esse tipo de problema, pois seu principal objetivo é atingir um objetivo específico por qualquer meio. Os modelos de consenso da Blockchain são muito mais confiáveis e tolerantes a falhas do que os Bizantinos.

É por isso que quando pode haver resultados contraditórios em um sistema distribuído, é melhor usar algoritmos de consenso para uma tomada de decisão eficiente.

Capítulo 4: Blockchain: O Esqueleto da Organização de Dados da Rede Descentralizada

Agora vamos dar uma olhada na tecnologia blockchain para obter uma visualização melhor de toda a rede que possui:

- É um novo jeito de organizar os bancos de dados.

- Capacidade de armazenar tudo que muda de acordo com a rede.

- Redefinição dos dados que são organizados em blocos fixos.

Mas, você não verá nenhuma descentralização do blockchain em si, pois, isso ocorrerá pela tecnologia da blockchain que não fornece o ambiente de descentralização. É por isso que precisamos de algoritmos de consenso para garantir que o sistema seja totalmente descentralizado.

Assim, a tecnologia blockchain só permitiria criar um banco de dados estruturado diferente, mas não executaria o processo de descentralização. É por isso que a blockchain é considerado o esqueleto de toda a rede descentralizada.

Capítulo 5: Algoritmos de Consenso: A Alma da Rede

O método é bem simples. Esses modelos de consenso do Blockchain são apenas o caminho para chegar a um acordo. No entanto, não pode haver nenhum sistema descentralizado sem algoritmos comuns de consenso.

Não importa se os nós confiam uns nos outros ou não, eles terão que seguir certos princípios para chegar a um acordo coletivo, e para fazer isso, você precisará verificar todos os algoritmos de consenso.

Até agora não encontramos nenhum algoritmo de Blockchain específico que funcione para cada tecnologia blockchain. Vamos dar uma olhada nos diferentes algoritmos de consenso para obter uma visão melhor de toda a imagem.

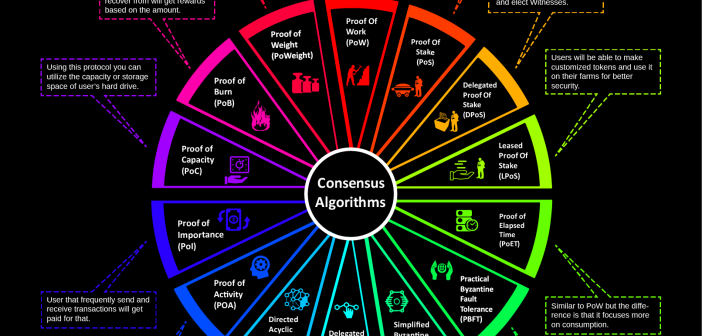

Capítulo 6: Os Diferentes Tipos de Algoritmos de Consenso

Lista de Todos Algoritmos de Consenso

- Prova de Trabalho (Proof-of-Work)

- Prova de Estaca (Proof-of-Stake)

- Prova Delegada de Estaca (Delegated Proof-of-Stake)

- Prova de arrendamento alugada (Leased Proof-Of-Stake)

- Prova do Tempo Decorrido (Proof of Elapsed Time)

- Tolerância a Falhas Bizantinas (Practical Byzantine Fault Tolerance)

- Tolerância à Falta Bizantina Simplificada (Simplified Byzantine Fault Tolerance)

- Tolerância à Falta Bizantina Delegada (Delegated Byzantine Fault Tolerance)

- Gráficos Acíclicos Direcionados (Directed Acyclic Graphs)

- Prova de Atividade (Proof-of-Activity)

- Prova de Importância (Proof-of-Importance)

- Prova de capacidade (Proof-of-Capacity)

- Prova de Queimadura (Proof-of-Burn)

- Prova de peso (Proof-of-Weight)

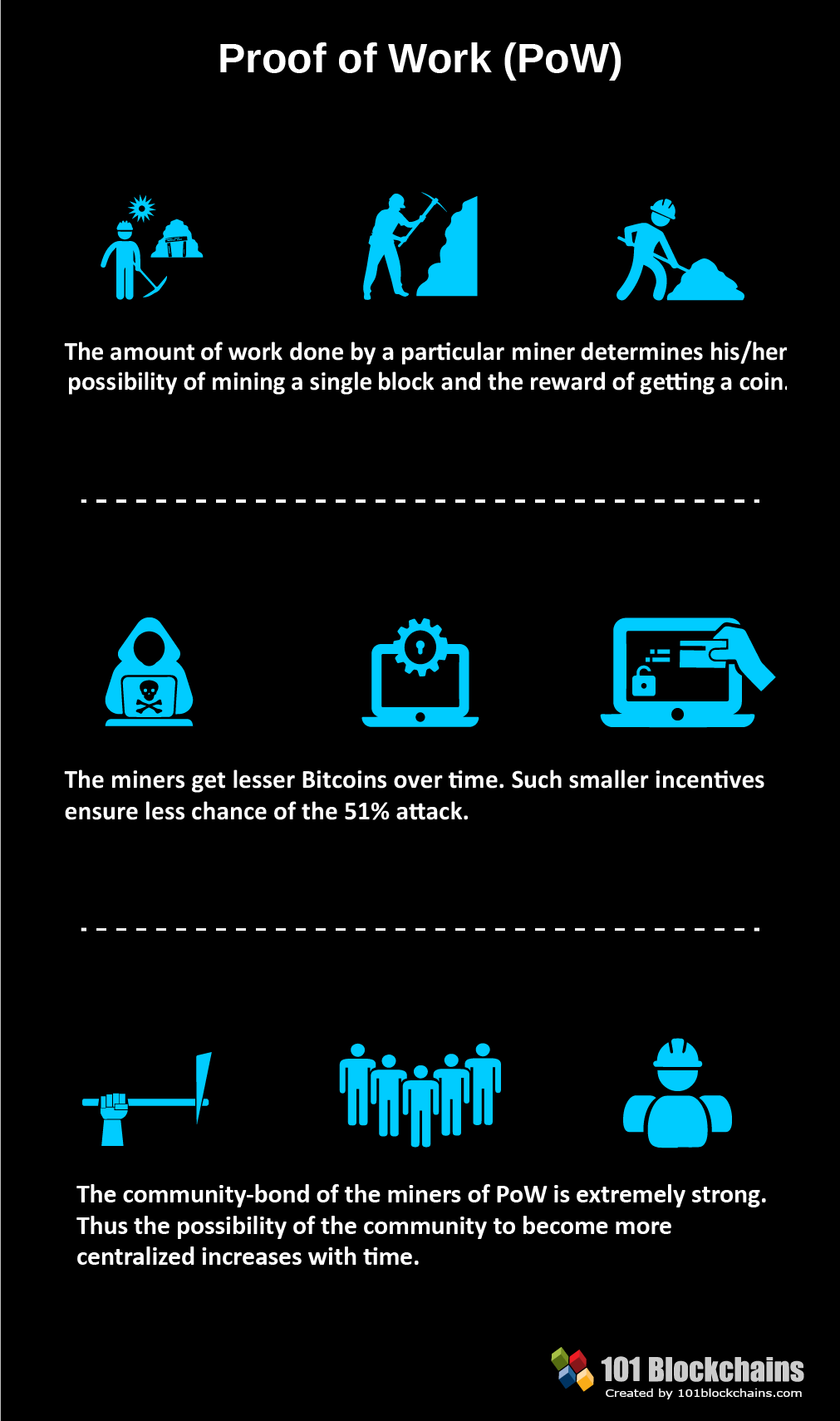

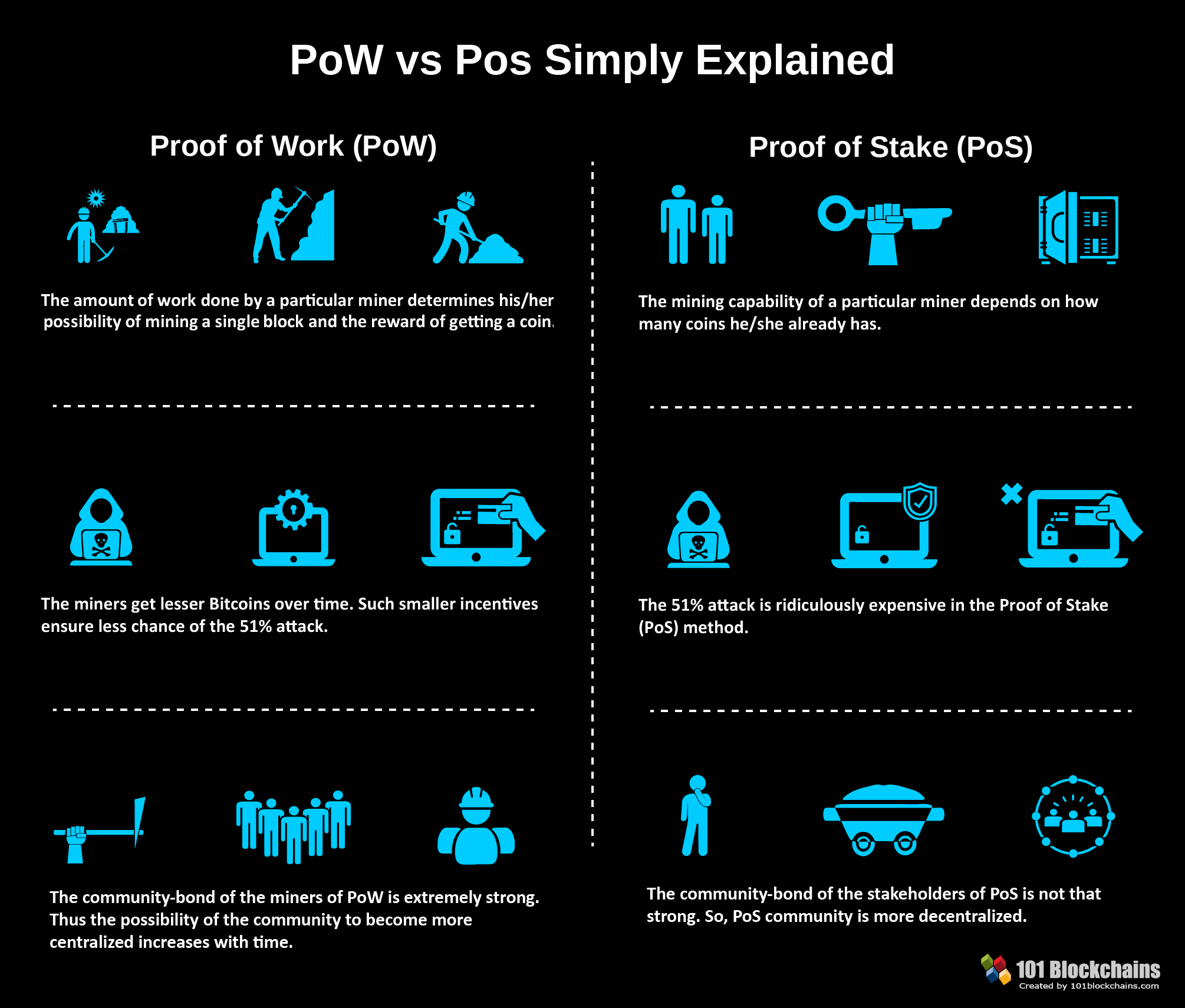

Prova de Trabalho (Proof of Work)

A “Prova de trabalho” (Proof of Work) é o primeiro algoritmo da blockchain introduzido na rede blockchain. Muitas tecnologias da blockchain usam este modelo de consenso na comunidade Blockchain para confirmar todas as suas transações e produzir blocos relevantes para a cadeia da rede.

O sistema de contabilidade de descentralização coleta todas as informações relacionadas aos blocos. No entanto, é preciso ter muito cuidado, especialmente com todos os blocos transacionais.

Essa responsabilidade recai sobre todos os nós individuais chamados de mineradores e o processo que eles usam para mantê-lo é chamado de mineração. O princípio central por trás dessa tecnologia é resolver problemas matemáticos complexos e fornecer soluções facilmente.

Você pode estar pensando: o que é um problema matemático?

Esses problemas matemáticos exigem muito poder computacional, por exemplo, a Função Hash (Hash Function), ou o problema de como descobrir uma saída sem a entrada. Outro problema é a fatoração de números inteiros, que também abrangem os maiores quebra-cabeças de um processador.

Isso acontece quando o servidor parece ter um ataque DDoS e, para descobrir os sistemas de consenso, é necessário fazer muitos cálculos. É onde os mineradores são úteis. A resposta para todo o problema com a equação matemática é chamada de Hash.

No entanto, a prova de trabalho tem suas limitações. A rede parece crescer bastante e, com isso, precisa de muito poder computacional. Este processo está aumentando a sensibilidade geral do sistema.

Por Que o Sistema Se Tornou Tão Sensível?

A sequência consensual do blockchain depende principalmente de dados e informações precisas, mas, no entanto, a velocidade do sistema perde seu desempenho. Se um problema se tornar muito complicado, levará muito tempo para gerar um bloco.

A transação é atrasada e o fluxo de processamento geral é pausado, e se o problema de geração de blocos não pôde ser resolvido dentro de um tempo específico, a geração de blocos se tornará um milagre.

No entanto, se o problema se tornar muito simples, este estará propenso a ataques DDoS. Além disso, a solução precisa ser verificada com mais precisão, porque nem todos os nós podem verificar possíveis erros.

Se todos os nós não fossem verificáveis, a rede perderia a sua mais valiosa característica: a transparência.

Como a Prova de Trabalho é Implementada em Uma Rede Blockchain?

Em primeiro lugar, os mineradores resolverão todos esses gargalos para, posteriormente, gerar novos blocos que serão criados que confirmarão as transações futuras. É impossível dizer quão complexo um gargalo pode ser.

Isso depende muito do número máximo de usuários, da potência mínima atual e da carga geral da rede.

Os novos blocos vêm com a função Hash, e cada um deles contém a função hash do bloco anterior. Dessa forma, a rede adiciona uma camada extra de proteção e evita qualquer tipo de violação e quando um minerador resolver um gargalho, um novo bloco é criado e a transação será confirmada.

Onde Exatamente o Algoritmo de Consenso de Prova de Trabalho Blockchain é Usado?

O mais popular é o bitcoin que introduziu esse tipo de algoritmo de consenso da blockchain, antes de qualquer outra criptomoeda. E os modelos da blockchain de consenso permitiram que qualquer tipo de mudança na complexidade dos gargalos, com base no poder geral da rede.

O consenso demora cerca de 10 minutos para criar um novo bloco. Outro exemplo de consenso sobre criptomoeda, como o Litecoin, também oferece o mesmo sistema.

Outro usuário de algoritmos da blockchain, o Ethereum, usou provas de trabalho em quase 3 a 4 grandes projetos na plataforma. No entanto, Ethereum passou para a prova de participação.

Em Primeiro Lugar Por Que a Tecnologia Blockchain Usa Prova de Trabalho?

Você deve estar se perguntando qual o motivo da tecnologia blockchain usar prova de trabalho (Proof of Work).

É porque o PoW oferece proteção contra DDoS que reduz a quantia total do montante do minerador, e esses algoritmos do blockchain oferecem uma boa dose de dificuldade para que os hackers, possam usar o sistema que requer muito poder e esforço computacional.

Esta é a razão pela qual o hacker pode invadir os modelos de consenso do Blockchain, mas isso demandaria muito tempo e muita complexidade, acabando por tornar o custo muito elevado.

Por outro lado, nenhuma mineradora pode decidir sobre a rede como um todo, porque a tomada de decisões não depende da quantidade de dinheiro, mas sim da quantidade poder computacional que você tem demandará para os novos blocos.

Quais São os Principais Problemas Com o Algoritmo de Consenso de Prova de Trabalho?

Nem todos os algoritmos de consenso são perfeitos, e a Prova de trabalho também não é diferente. Existem diversas vantagens, mas não podemos esconder suas falhas. Vamos ver quais são as principais falhas deste sistema.

-

Maior Consumo de Energia

A rede Blockchain contém milhões e milhões de microchip projetados que são constantemente atualizados. Este processo requer muito consumo.

O bitcoin atualmente oferece 20 bilhões de hashes por segundo, e os mineradores da rede usam algum microchip especificamente projetado para hash, e esse procedimento permite que a rede adicione uma camada de proteção contra-ataques de botnets.

O nível de segurança da rede blockchain baseado na prova de trabalho requer muita energia e é intensivo. O maior consumo de energia está se tornando um problema em um mundo onde estamos ficando sem energia. Os mineradores do sistema têm que enfrentar uma grande soma de custos devido ao consumo de eletricidade.

A melhor solução para este problema seria uma fonte barata de energia.

-

Centralização dos Mineradores

Com o problema energético, a prova de trabalho (PoW) deverá migrar para soluções energéticas mais baratas. Porém, o principal problema está na possibilidade do aumento mineradores que destinariam seu poder de processamento exclusivamente aos bitcoins. Dentro de um certo tempo, o fabricante pode se tornar mais faminto por energia e tentar criar novas regras no sistema de mineração.

Esta situação levará à centralização dentro da rede descentralizada. É por isso que esse é outro grande problema que esses algoritmos de blockchain estão enfrentando.

E Quanto ao Ataque de 51%?

Deixe-me esclarecer o que o ataque de 51% realmente significa. Este ataque significaria um possível controle dos usuários majoritários que assumiriam a maior parte do poder de mineração. Nesse cenário, os invasores terão energia suficiente para controlar tudo na rede, e com isso podem impedir que outras pessoas gerem novos blocos. Os invasores também podem receber recompensas com base em suas táticas de manipulação.

Deixe-me esclarecê-lo com um exemplo da tecnologia do consenso.

Imagine um cenário em que a Maria está enviando ao João alguma criptografia através da rede blockchain. No entanto, Maria está envolvida no ataque e João não está. A transação ocorre, mas os hackers não deixam que nenhuma quantia de dinheiro possa ser transferida, iniciando uma bifurcação na cadeia.

Em outros casos, os mineradores se juntarão em um dos ramos e terão o poder mais computacional combinado desses blocos, e é por isso que outros blocos com vida mais curta são rejeitados. Como resultado, João não receberá o dinheiro.

Esta não parece ser uma solução rentável. Ele consumirá muito poder de mineração e, após o incidente ser exposto a todos, os usuários começarão a deixar a rede e, eventualmente, o custo de negociação para será reduzido.

Proof of Stake

O que é Proof of Stake?

Prova de “stake” (termo usado para se referir a uma quantia de dinheiro que será utilizado para empreendimentos de alto risco ou até apostas em jogos de azar) é um blockchain do algoritmo de consenso que lida com as principais desvantagens do algoritmo do Proof of Work. Neste tipo de algoritmo, cada bloco é validado antes que a rede adicione outro bloco ao registro do blockchain. Há um pouco de confusão neste assunto, onde os mineradores podem se juntar ao processo usando suas moedas próprias para apostar.

O proof of stake é um novo tipo de conceito em que cada indivíduo pode minerar ou até mesmo validar novos blocos apenas com base na posse de moedas. Então, neste cenário, quanto mais moedas você tiver, maiores serão suas chances de sucesso.

Como Funciona?

Neste tipo algoritmo de consenso, os membros minoritários ser analisados com atenção.

Embora o processo seja inteiramente aleatório, nem todos os pequenos agentes podem participar das apostas. Todos os mineradores da rede são escolhidos aleatoriamente. Se você tiver uma quantidade específica de moedas armazenadas anteriormente em sua carteira, estará qualificado para ser um nó na rede.

Depois de ser um nó, se você quer se qualificar para ser um minerador você precisará depositar uma quantia especifica de moeda que criará um sistema de votação para escolher os validadores. Quando tudo estiver pronto, os mineradores poderão demonstrar seu valor mínimo que delimitará todos os usuários deste nó.

O processo é bem simples. Novos blocos serão criados proporcionalmente ao número de moedas existentes na carteira. Se você possui 10% de todas as moedas na carteira, então você terá 10% de novos blocos.

Existem muitas tecnologias do blockchain que usam uma variedade de proof of stake em seus algoritmos. No entanto, todos os algoritmos funcionam da mesma maneira para mineração que receberão uma recompensa pelos blocos, bem como uma parte das taxas de transação.

O que Acontece Com os Associados de um Proof of Stake?

Existem outras maneiras de participar do grupo de apostas. Se a quantia apostada é muito alta, então você pode entrar em uma associação e obter lucro através disso em basicamente duas formas distintas.

Na primeira, você pode emprestar sua moeda para outro usuário que participará da associação e irá compartilhar o lucro com você. No entanto, você precisará encontrar uma pessoa confiável para se associar.

Outro método seria se juntar a uma associação sozinho, e desta forma, todos os participantes desta associação singular dividirão o lucro com base no valor de suas apostas.

Proof of Stake: Quais são as Vantagens?

Estes tipos de algoritmos de consenso não necessitam fazer nenhum tipo de backup pesado em nenhum hardware potente, bastando para utiliza-lo de um sistema de computação funcional e uma conexão de internet estável. Qualquer pessoa que tenha moedas suficientes na rede também poderá validar as transações.

Se uma pessoa investe na rede ela não se depreciará ao longo do tempo, diferente de outros investimentos, e a única coisa que afetará o lucro será flutuações de preço do mercado. O algoritmo de consenso do Proof of Stake é muito mais eficiente energeticamente que a proof of work, sendo bem eficiente em termos energéticos.

Ele também é resistente às ameaças de ataque dos 51%.

Embora a proof of stake pareça bastante lucrativa quando comparado com o proof of work, ainda há uma desvantagem significativa que é, basicamente, em seu sistema ser impossível de se tornar integralmente descentralizado.

Isto, em termos simples, é o motivo pelo qual apenas exista apenas um punhado de nós que comece a participar do das apostas da rede. Com isso, indivíduos com mais moedas acabarão controlando a maior parte do sistema.

Criptomoedas Populares Usando a Proof of Stake como Base da Tecnologia Blockchain

PIVX

É outra moeda de privativa que aproxima suas taxas de transação ao zero. A PIVX foi previamente bifurcada pela Dash, porém, isto moveu à proof of stake para o algoritmo de proof of work. Eles também garantem uma melhor aposta usando um nó mestre para distribuir os blocos.

Se você quiser começar a tomar PIVX, então você tem que baixar a carteira oficial e depois sincronizá-lo com o blockchain. Feito isso, você precisa transferir parte da moeda para a carteira e deixá-la conectada lá.

NavCoin

Muitas criptomoedas bifurcaram a sequência de consenso blockchain original do Bitcoin e o NavCoin é uma delas. O projeto é uma fonte completamente aberta que também vão migrar para o algoritmo do proof of stake muito antes da maioria das criptomoedas.

Para obter o máximo benefício, seu computador precisará estar conectado à rede por um período mais longo. Como a proof os stake é excepcionalmente leve, você pode deixá-la funcionando por um período mais longo sem preocupações.

Stratis

É outra empresa que bebe das águas da tecnologia blockchain baseando seus algoritmos de consenso a partir do proof of stake, e seus serviços são destinados ao mercado B2B. As corporações podem usá-lo para construir seus próprios dApps sem sua própria rede blockchain.

A plataforma oferece ferramentas de desenvolvimento em conexões laterais que impedem qualquer tipo de atraso na rede. Eles começaram como uma nova ferramenta do proof of work, mas acabaram indo para a proof of stake.

Algoritmos do Blockchain: Proof of Stake como Consenso Delegado

O Proof of Stake como consenso delegado é uma variação da forma padrão do Proof of stake citado acima, que basicamente é um sistema bastante robusto que adiciona uma forma diferente de flexibilidade na equação do sistema.

Se você deseja que os algoritmos de consenso sejam rápidos, eficientes e descentralizados, o Consenso Delegado é sua melhor opção e os anseios entre as partes envolvidas será resolvida por aqui de forma democrática. Todos os componentes da rede podem se tornar um consenso delegado.

Aqui, em vez dos mineradores ou validadores, os nós serão chamados de delegados. Ao determinar a produção de blocos, este sistema pode efetuar uma transação em apenas um segundo e, além disso, este sistema foi projetado para garantir todo o nível de proteção contra problemas regulatórios.

Testemunhas Validando Todas as Assinaturas

Normalmente, as testemunhas estão livres de regulamentação e outras regras básicas. O modelo padrão de testemunha nos contratos tradicionais possui um lugar especial dentro do sistema do Consenso Delegado, pois são essenciais para o bom funcionamento, e operam apenas se certificando de que os indivíduos devam entrar em contato em seus horários especificados.

Em DPOS, as testemunhas podem gerar blocos de informação que existem em função de um conceito de votação que elege as testemunhas de seus projetos e a votação só ocorre quando o sistema está totalmente descentralizado, isto é, sem nenhum comando externo influente.

Todas as testemunhas são pagas logo depois de produzir um bloco. A taxa é previamente selecionada através de um sistema de votação.

Mudança de Parâmetro dos Delegados Eleitos

Assim como as testemunhas, os delegados também são escolhidos pelos integrantes. Os delegados têm como função alterar os parâmetros gerais do sistema na rede, e o serviço dos delegados, você terá acesso como: Taxas de transação, tempo de bloqueio, tamanhos dos blocos e pagamento de cada testemunha.

Para alterar um parâmetro na rede, a maioria dos delegados precisa votar na mesma coisa. No entanto, os delegados não serão pagos como testemunhas.

Alterando as Regras Gerais

Para executar o sistema com tranquilidade, é necessário adicionar recursos diferentes com frequência, porém o processo de aquisição desses recursos não pode ser utilizado sem uma expressiva parte dos interessados. As testemunhas podem se unir e mudar as políticas, mesmo não estando programadas para isso.

As testemunhas precisarão permanecer neutras com os funcionários que são membros da comunidade. Então, inicialmente, tudo depende dos stakeholders.

Risco de Ataque de Gasto Duplo

Na DPOS, o risco de gasto duplo (“double spend”, que nada mais seria do que utilizar a mesma quantia de moeda em duas transações distintas) é bem reduzido mas ainda não é 100% imune, uma vez que este erro pode ocorrer quando ocorrer uma falha da rede do blockchain com seus registros e bancos de dados.

A rede pode verificar sua saúde sem a ajuda de ninguém e pode detectar qualquer tipo de danos e falhas. Desta forma, o sistema garante 100% de transparência no banco de dados.

As Transações São Feitas Como as Transações do Proof of Stake

Embora este sistema seja uma variação do proof of stake, ainda existe partes do sistema de transação, por exemplo, que é executado inteiramente pelo algoritmo padrão do sistema proof of stake. O processo de transação da prova de participação garante uma camada adicional de proteção contra sistemas de consenso defeituosos.

Quem Usa Proof of Stake Delegada?

A Lisk é um dos novos nomes mais populares do mercado. A plataforma blockchain oferece uma plataforma para desenvolvedores começarem a fazer aplicativos baseados em JavaScript descentralizados de uma forma simples.

Esta plataforma possui muitas semelhanças com o Ethereum, no entanto, o sistema usa um consenso do proof of stake delegada em vez de um proof of stake padrão.

O sistema de aposta funciona de forma diferente deste citado a cima.

Prova de Participação Alugada (LPoS)

Outra alternativa clássica clássico modelo do Proof of Stake é a Prova de participação alugada que é um novo algoritmo de consenso do blockchain que foi apresentado pela plataforma Waves. Assim como qualquer outra plataforma de tecnologia do blockchain, a Waves também garante oferecer uma captura melhor com uma quantidade limitada de consumo de energia.

O sistema de Proof of Stake original possui algumas limitações para seu sistema de aposta. Os indivíduos com uma quantidade limitada de moedas podem nunca participar do sistema de aposta, e para manter a rede interessante a todos, apenas uma parcela de capital do grupo com maior quantidade de moedas é deixado de lado no quesito de importância e comando de voto.

Esse processo permite que o sistema crie uma comunidade centralizada dentro de uma plataforma descentralizada, que aparentemente não é a desejada.

No sistema de prova de participação alugada, os pequenos proprietários podem finalmente ter sua chance de apostar, e eles podem conceber suas moedas para a rede e tirar o benefício de lá.

Após a introdução da Prova de participação alugada, a situação do mercado mudou completamente, e as limitações de sistemas anteriores agora podem ser resolvidas sem problemas. O principal objetivo da plataforma Waves era ajudar pequenos investidores a tempo.

Pessoas com um pequeno número de moedas na carteira nunca teriam a chance de obter os benefícios como os grandes peixes. Desta forma, se estabelece totalmente um tema principal dos algoritmos de consenso: A transparência.

Prova do Tempo Decorrido (PoET)

O PoET é um dos melhores algoritmos de consenso. Esse algoritmo específico é usado principalmente na rede blockchain de acesso restrito, onde você terá que obter permissão para acessar a rede. Essas redes de permissões precisam decidir sobre os direitos de mineração e princípios de votação.

Para garantir que tudo ocorra bem, os algoritmos PoET usam uma tática específica para cobrir a transparência em toda a rede. Os algoritmos de consenso também garantem um login seguro no sistema, uma vez que a rede requer identificação antes de ingressar nos mineradores.

Não é necessário dizer que este algoritmo de consenso dá a chance de escolher os vencedores usando apenas métodos justos pré-definidos.

Vamos ver qual é a principal estratégia dessa incrível sequência de consenso.

- Cada indivíduo da rede tem que esperar por um período de tempo; no entanto, o limite de tempo será totalmente aleatório.

- O participante que tiver terminado seu compartilhamento de tempo de espera chegará ao livro de registro para criar um novo bloco.

Para justificar esses cenários, o algoritmo deve considerar dois fatores a seguir:

- O vencedor realmente escolheu um número aleatório? Ele pode num curto período de tempo obter uma vitória como qualquer outro indivíduo?

- O indivíduo realmente esperou seu tempo específico no qual foi designado?

O PoET depende de um requisito especial da CPU. É chamado Intel Software Guard Extension. Esta extensão de proteção de software ajuda a executar códigos exclusivos dentro da rede. A PoET usa esse sistema e garante que a vitória seja puramente justa.

O sistema Intel SGX

Como os algoritmos de consenso usam o sistema SGX para verificar a imparcialidade das conexões, vamos dar uma olhada mais profunda no sistema.

Primeiro de tudo, um sistema de hardware especial cria um atestado para usar um determinado código confiável. O código está configurado em um ambiente seguro e qualquer parte externa pode usar este atestado para verificar se está livre de violação ou não.

Em segundo lugar, o código é executado em uma área isolada na rede, onde ninguém pode interagir com ele.

O primeiro passo é necessário para provar que você está realmente usando o código confiável na rede e não algum outro truque aleatório. A rede principal não pode descobrir se o primeiro passo nem funciona corretamente.

A segunda etapa impede que qualquer usuário manipule o sistema pensando que ele está executando o código. O segundo passo garante a segurança do algoritmo.

O Código Confiável

Deixe-me simplificar os contornos do código.

Juntando-se à Rede Blockchain

- Um novo usuário irá, primeiramente, baixar um código confiável do blockchain;

- Depois de iniciar o processo, eles receberão um par de chaves especiais;

- Usando esse par de chaves, o usuário pode enviar o atestado SGX para a rede e solicitar acesso.

Participando nos Sistemas de Loteria

Os indivíduos receberão um temporizador assinado da fonte de código confiável.

Depois disso, esse indivíduo terá que esperar até que o tempo dado a ele acabe completamente.

Por fim, o indivíduo receberá uma certificação para concluir a tarefa necessária.

O protocolo também garante um nível diferente de proteções com base no SGX. Este sistema conta quantas vezes um usuário ganha na loteria. Ao fazer isso, eles saberiam se o SGX do usuário individual está comprometido ou não.

Algoritmos de Blockchain: Tolerância de Falha Bizantina Prática (PBFT)

A PBFT concentra-se principalmente na máquina de estado que replica o sistema, mas se livra do principal problema geral bizantino. Vamos ver como isso acontece?

O algoritmo assume desde o início que poderia haver falhas possíveis na rede e alguns nós independentes podem funcionar mal em determinados momentos.

O algoritmo é projetado para sistemas de consenso assíncrono e otimizado de maneira eficiente para lidar com todo o problema.

Além disso, todos os nós dentro do sistema são organizados em uma ordem específica. Um nó é selecionado como o principal e outros funcionam como o plano de backup. No entanto, todos os nós dentro do sistema trabalham em harmonia e se comunicam entre si.

O nível de comunicação é bastante alto porque eles querem verificar todas as informações encontradas na rede. Isso elimina o problema de informações não confiáveis.

No entanto, com esse novo processo, eles podem descobrir se um dos nós do nó é comprometido. Todos os nós chegam a um acordo por votação majoritária.

Os Benefícios do Algoritmo de Consenso de PBFT

Os algoritmos práticos da tolerância bizantina da falha compartilham alguns fatos interessantes com os outros, pois o modelo foi projetado principalmente para casos de uso prático, e são extremamente fáceis de implementar. Assim, o PBFT possui uma certa vantagem sobre todos os outros algoritmos de consenso.

-

Não há Necessidade de Confirmação:

As transações nessa rede funcionam de maneira um pouco diferente, pois pode finalizar uma transação sem qualquer tipo de confirmação, como vemos no sistema PoW.

Se os nós concordarem com um bloco específico, ele será finalizado e isso se deve ao fato de que, todos os nós autênticos se comunicam uns com os outros ao mesmo tempo e chegam a um entendimento do bloco específico.

-

Redução de Energia:

O novo modelo oferece uma boa quantidade de redução no consumo de energia do que o PoW. No PoW, cada bloco precisava de uma rodada de PoW individual. No entanto, neste modelo, nem todo minerador está resolvendo o algoritmo típico de hash.

É por isso que o sistema não precisa de muito poder computacional.

Desvantagens do Sistema

Embora o PBFT tenha proporcionado muitas vantagens e fatos promissores, ainda assim ele apresenta muitas desvantagens. Vamos ver o que eles são.

-

Lacuna de Comunicação:

O fator mais importante deste algoritmo é a comunicação entre os nós. Todos os nós da rede precisam garantir que as informações coletadas sejam sólidas. No entanto, os algoritmos de consenso só funcionam de forma eficiente para um grupo menor de nós.

Se o grupo de nós aumentar em grande parte, o sistema pode achar difícil manter o controle de todos os nós e não pode se comunicar com cada um deles de forma eficiente.

O jornal está apoiando os estados deste modelo para usar MACs e outras assinaturas digitais para provar a autenticidade das informações. Dito isto, os MACs não são capazes de lidar com o sistema de rede do tipo blockchain, portanto usá-lo seria uma perda significativa no final.

A assinatura digital pode ser um bom ponto, mas manter a segurança com todos esses nós de comunicação se tornaria cada vez mais difícil à medida que o número do nó aumentasse.

-

Ataque de Sybil:

O PBFT é bastante vulnerável aos ataques ao Sybil, pois nesses ataques, eles podem manipular um grupo de nós juntos e, ao fazer isso, comprometem toda a rede. Isso também fica muito pior em redes maiores, e a escalabilidade do sistema é reduzida.

Se alguém puder usar esse modelo com outros algoritmos de consenso, provavelmente obterá uma combinação sólida segura.

Tolerância de Falha Bizantina Simplificada (SBFT)

Na SBFT, o sistema funciona de maneira um pouco diferente.

Primeiro, um gerador de blocos irá coletar toda a transação de cada vez e validá-los após agrupá-los em um novo tipo de bloco.

Em termos simples, um bloco reunirá todas as transações, as agrupará de acordo com outro bloco e, finalmente, validará todas elas juntas.

O gerador aplica certas regras que todos os nós seguem para validar todas as transações. Depois disso, um signatário do bloco irá validá-los e adicionar sua própria assinatura. É por isso que se qualquer um dos blocos perder uma das chaves, ela será rejeitada.

Os Diferentes Estágios da Tolerância de Falta Bizantina Simplificada

- O estágio começa com a fase de criação, na qual o usuário do ativo produzirá um número maior de IDs de ativos exclusivos.

- Depois disso, na fase de envio, o usuário envia todos os IDs na plataforma.

- Em seguida, começa a fase de validação, em que os IDs obtêm os termos de casos de uso especificados.

- Quando todos estiverem inscritos, eles serão armazenados e transferidos para contas diferentes. As transações podem acontecer com a ajuda de contratos inteligentes.

- Por fim, as transações se tornam ativas.

Outro recurso interessante desse incrível sistema é o gerente de contas, que ajuda em vários estágios que tem como objetivo principal armazenar todos os ativos com segurança. O gerente de contas também armazena todos os dados transacionais. O gerente pode conter todos os tipos de ativos combinacionais para diferentes tipos de usuários.

Você pode pensar nisso como carteiras digitais. Usando essas carteiras digitais, você poderá transferir seus ativos da carteira e até mesmo receber alguns deles em troca. Você também pode usar o gerente da conta para formar os contratos inteligentes e, quando o requisito específico for atendido, ele libera os recursos.

Mas como a propriedade dos ativos flui?

Eles realmente usam um modelo de push que contém endereços e ID de recursos para enviar a eles o recurso ganho.

Segurança e privacidade

A SBFT é para uma rede privada onde a confidencialidade é a prioridade da rede. A plataforma foi projetada de maneira a expor informações confidenciais, mas com certas limitações, e é por isso que o sistema usa três tipos de técnicos, como Zero-knowledge proofs (conhecimento de registro zero da blockchain) que usam endereços de uso único e metadados criptografados.

-

Endereços de Uso Único:

Toda vez que um usuário quiser receber alguns ativos em sua carteira, eles receberão endereços de uso único. Cada endereço difere um do outro e, portanto, impede que qualquer outro usuário intercepte a transação.

-

Prova Zero de Conhecimento:

A prova de conhecimento zero é usada para ocultar todos os componentes de uma transação, no entanto, toda a rede ainda seria capaz de validar a integridade e isso seria feito com a ajuda de Zero-Knowledge Proofs, onde uma parte que provará sua autenticidade para outra parte.

Dessa forma, somente o receptor e o remetente poderão ver os componentes da transação.

-

Criptografia de Metadados:

Os metadados das transições também são criptografados para garantir mais segurança. A rede permitirá o uso de chaves para validar a autenticidade. No entanto, para melhor proteção, as chaves serão alteradas a cada 2 ou 3 dias.

Além disso, todos eles são mantidos separados e em diferentes partes da rede de dados. Então, se um deles for hackeado, pode-se usar outras chaves para gerar mais chaves exclusivas. Gerenciar essas chaves e altera-las a cada período de tempo é necessário para garantir a integridade desses algoritmos de consenso.

A Chain, uma plataforma baseada em blockchain, usa a SBFT para validar todas as suas transações na rede. Além disso, eles também estão usando um HSM (Hardware Security Module) para uma segurança no nível do setor. Usando HSMs, eles garantem segurança extra sem a necessidade de qualquer falha de ponto único.

Tolerância de Falha Bizantina Delegada (dBFT)

Não há debate sobre o fato de que a Prova de Trabalho e a Prova de Estaca são os algoritmos de consenso mais amplamente conhecidos, embora grande parte do ecossistema de blockchain siga esses dois algoritmos como padrões, alguns estão tentando impor sistemas de consenso mais novos e mais avançados. Entre essas marcas pioneiras de blockchain, o nome da NEO certamente virá à tona.

Com o crescimento próspero nos últimos 12 meses, a NEO é agora a bola da vez das indústrias. A marca chinesa mostrou bastante potencial. E você sabe o porquê? Eles são os inventores do teorema de consenso avançado – Tolerância de Falta Bizantina Delegada (dBFT).

Uma Tecnologia Popular de Blockchain: NEO

O Neo é uma das criptomoedas mais populares no mercado, e é por vezes referido como o Ethereum da China, e seu foco principal da rede criar uma economia inteligente onde você pode compartilhar seus ativos digitais a um preço baixo.

O NEO usa a Tolerância de Falha Bizantina Delegada para validar todas as transações. Se você apostar seu NEO, poderá gerar uma quantidade de GÁS que é a principal moeda circulante das plataformas. Você terá que pagar até uma certa quantia de taxa do GAS para cada transação. É por isso que quanto mais NEO você apostar, mais GÁS terá.

No entanto, está aposta é um pouco diferente do Proof of Stake.

Muitas trocas oferecem um sistema de pooling. No entanto, é melhor usar a carteira oficial NEO em vez de outra carteira de armazenamento.

Antes de iniciarmos nossa análise no dBFT, devemos informar as falhas do pai desse algoritmo – algoritmo de consenso de tolerância a falhas bizantinas.

As falhas gerais do sistema bizantino!

Uma grande falha do sistema ocorre quando testemunhamos qualquer tipo de votação e o resultado dela. Mas como? Para entender melhor a falha, você precisa entender este exemplo de consenso.

Você já sabe que os nós que seguem os algoritmos de consenso do dBFT são conhecidos como exército, pois mantém a segurança do país (no exemplo, mantém a funcionalidade da rede) com seus homens do exército de nós que possuem um único general.

Agora imagine que o exército bizantino está planejando atacar Roma e assumir o controle. Vamos considerar que há nove generais do exército bizantino e os generais cercaram a cidade e se prepararam para atacar! Eles só poderão dominar Roma se os generais planejarem atacar ou recuar seguindo uma estratégia única e unificada.

Aqui está o truque, os generais têm uma particularidade única; eles seguirão a decisão que tem maioria de 50% mais um em relação aos votos. Há outra reviravolta aqui; os generais do mundo digital não tomam decisões sentadas numa mesa com sua equipe. Em vez disso, eles estão posicionados em locais diferentes e usam correios para transferir mensagens.

As Quatro Ameaças!

Existem Quatro maneiras possíveis poderiam ajudar os romanos a manter seu trono –

Primeiro, os romanos podem tentar subornar os generais a seu favor. O general que aceitar o suborno será considerado como um “General Traidor”.

Segundo, qualquer general poderia tomar uma decisão errada que é contra a vontade coletiva. Esses generais são mais conhecidos como “General de Comando Incongruente”.

Terceiro, a mensagem ou o mensageiro podem ser violados, passando a aceitar os desejos dos romanos entregando decisões enganosas aos outros generais.

E finalmente, quarto, os romanos poderiam matar o mensageiro ou a mensagem para sabotar a rede de comunicação dos generais.

Assim, a Tolerância de Falta Bizantina tem quatro falhas significativas que tornam os algoritmos de consenso imperfeitos.

Como a Tolerância a Falhas Delegadas (dBFT) se Prepondera Neste Cenário?

Não se preocupe, o NEO nos mostrou uma maneira melhor de resolver as falhas dos generais bizantinos, vamos dar uma olhada nessa Tolerância de Falha Bizantina Delegada da qual a NEO se orgulha tanto. O dBFT se concentra principalmente em resolver o modelo existente de duas maneiras: melhorando a escalabilidade e seu desempenho.

Os Oradores e os Delegados!

Vamos usar novamente outro exemplo para esclarecer o modelo de dBFT. Vamos considerar que o exército bizantino tem um líder eleito em vez de um general burocrático. Este líder escolhido atuará como o delegado do bando do exército.

Você poderia pensar nos generais sendo substituídos por esses delegados eleitos democraticamente. Até mesmo o exército pode discordar desses delegados e escolher outro delegado para substituir o anterior.

Isso limita o poder burocrático dos generais e nenhum general pode trair seu exército. Assim, os romanos agora não podem apenas subornar e comprar os generais para trabalhar para eles.

No dBFT, os delegados eleitos devem acompanhar as decisões dos nós individuais. Um registro descentralizado anota todas as decisões dos nós.

O exército de nós também elege um Orador para compartilhar seu pensamento comum e unificado ao delegado. Para aprovar uma nova lei, os oradores compartilham a ideia do exército dos nós para os delegados, e pelo menos 66% dos delegados têm que concordar com a moção. Caso contrário, a lei proposta não será aprovada.

Se uma moção não obtiver a aprovação dos 66% dos delegados, a proposta será negada e uma nova moção será proposta até que cheguem a um consenso. Este processo protege todo o exército dos traidores ou dos generais traidores.

Os Oradores Desonestos

Ainda existem dois cenários possíveis que podem prejudicar a integridade do protocolo de consenso dBFT do blockchain – um orador e um delegado desonesto.

O protocolo de consenso dBFT blockchain também nos dá a solução para esses cenários. Como já dissemos, um registro mantém as decisões dos nós em um único lugar. Os delegados podem verificar se o orador está realmente falando pelo exército. Se a proposta do orador e o livro não se unirem, os 66% dos delegados rejeitarão a proposta do orador e o banirão completamente de sua posição de orador.

Os Delegados Desonestos

O segundo cenário tem um orador honesto e provavelmente traindo o delegado. Aqui, os delegados honestos e o orador honesto tentarão alcançar uma maioria de 66% e diminuir os esforços do delegado desonesto.

Assim, você pode ver como a Tolerância à Falta Bizantina Delegada (dBFT) supera totalmente as falhas dos generais bizantinos e do consenso dos BFTs. Com certeza, o NEO merece elogios de todo o mundo por seu esforço em criar um algoritmo de consenso melhor.

Gráficos Acíclicos Direcionados (DAG)

Muitos especialistas em criptografia reconhecem o Bitcoin como blockchain 1.0 e Ethereum como blockchain 2.0, mas hoje em dia, estamos vendo um novo player no mercado com tecnologia ainda mais moderna.

Alguns também estão dizendo que é o blockchain 3.0. Enquanto muitos competidores estão lutando para obter o título de blockchain 3.0, o NXT está à frente na corrida com a aplicação de Directed Acyclic Graphs, que é também conhecido como DAG. Além do NXT, o IOTA e o IoT Chain também adotam o DAG em seu sistema.

Como funciona o Directed Acyclic Graphs (DAG)?

Você poderia pensar no DAG como um algoritmo de consenso, mas o DAG é basicamente uma forma de estrutura de dados. Enquanto a maioria dos blockchains são uma “cadeia” de “blocos” contendo dados, o DAG é um gráfico contínuo onde os dados são armazenados topologicamente. O DAG pode ser conveniente para lidar com problemas específicos como processamento de dados, roteamento e compactação.

Ele demora cerca de 10 minutos para criar um bloco usando o algoritmo de consenso Proof-of-Work. Sim, aqui o PoW é um slowpoke (serviço lento)! Em vez de trabalhar numa única cadeia, o DAG implementa as “cadeias laterais”. Uma cadeia lateral permite que diferentes transações sejam executadas independentemente em várias cadeias.

Isso reduzirá o tempo de criação e validação de um bloco. Na verdade, isso dissolve a necessidade de blocos e, além disso, a mineração pode acabar sendo um desperdício de tempo e energia também!

Aqui, todas as transações são direcionadas e mantêm uma sequência específica. Além disso, o sistema é acíclico, o que significa que a chance de encontrar o nó pai é zero, pois é uma árvore de nós, não um loop de nós. A DAG está mostrando ao mundo uma possibilidade de blockchains sem os blocos!

Conceitos Básicos de Directed Acyclic Graphs DAG

-

Não há Mais Gastos Duplos

A blockchain tradicional permite a mineração em bloco único de cada vez. Existe a possibilidade de que mais de um mineiro tente validar um bloco. Isso cria uma probabilidade de gastos duplicados.

Além disso, a situação pode levar a criação de hard forks. O DAG valida uma transação específica com base no número anterior de transações. Isso torna o sistema blockchain mais seguro e robusto.

-

Menor Largura

Em outros algoritmos de consenso, os nós de transação são adicionados a toda a rede, e isso torna a largura do sistema mais volumosa. Visto que o DAG vincula as novas transações ao gráfico de transações mais antigo, isso tornará a rede inteira mais enxuta e mais direta para validar uma transação específica.

-

Mais Rápido e Mais Inteligente

Como o DAG tem natureza sem bloco, ele pode lidar com transações de maneira mais rápida. Na verdade, isso faz com que o PoW e o PoS se pareçam com vovôs em uma corrida.

-

Favorável às Transações Menores

Nem todo mundo estará negociando milhões em uma única transação. Na verdade, os pagamentos menores são mais comumente presenciados, mas as taxas substanciais de pagamento do Bitcoin e do Ethereum não parecem muito amigáveis para as quantias menores. Por outro lado, o DAG é perfeitamente adequado para os menores investidores por causa das taxas de transação insignificantes.

Capítulo 7: Outros Tipos de Algoritmos de Consenso

Prova de Atividade (Proof of Activity)

Enquanto as pessoas estavam dialogando entre o tópico de Prova de Trabalho versus Proof of Stake, o criador de Litecoin e três outros autores pensaram em algo brilhante. Eles fizeram uma pergunta simples ao mundo – por que não podemos combinar o PoW e o PoS ao invés de fazê-los lutar uns contra os outros infinitamente?

Assim, a ideia de um híbrido fascinante chegou ao mundo: A Prova de Atividade.

Ele nasceu para unir o melhor de dois mundos – seguro contra qualquer ataque com um sistema que não consuma muita energia.

Como Funciona a Prova de Atividade?

No protocolo de consenso de blockchain de Prova de Atividade, o processo de mineração começa exatamente como o algoritmo PoW. Os mineradores resolvem um enigma crítico para obter uma recompensa. Então, onde está a diferença crucial com o PoW? No PoW, mineradores podem minerar blocos que tem uma transação completa.

Na Prova de Atividade, os mineradores mineram apenas o modelo dos blocos. Esse modelo tem duas características: as informações do cabeçalho e o endereço de recompensa dos mineradores.

Uma vez que os mineradores exploram esses modelos de blocos; o sistema converte para a prova de apostas. A informação do cabeçalho dentro de um bloco aponta para um stakeholder aleatório. Essas partes interessadas validam os blocos pré-determinados.

Quanto mais pilha um validador detém, aumentam as chances de eles aprovarem um bloqueio. Somente após a validação, aquele bloco em particular entra no blockchain.

É assim que o Proof-of-Activity usa o melhor dos dois algoritmos de consenso para validar e adicionar um bloco ao blockchain. Além disso, a rede paga tanto aos mineradores quanto aos validadores o quinhão das taxas transacionais. Assim, o sistema age contra a “tragédia do comum” e cria uma solução melhor para validação de bloco.

Os Impactos da Prova de Atividade

Uma das maiores ameaças que um blockchain enfrenta é o ataque de 51%. O teorema do consenso reduz a probabilidade do ataque de 51% para zero. Isso acontece porque nem os mineradores nem os validadores podem ser a maioria, pois, o processo exigiria igual contribuição ao adicionar um bloqueio à rede.

Embora alguns críticos afirmem que o protocolo de consenso da blockchain da Prova de Atividade apresenta algumas falhas graves. O primeiro será a enorme quantidade de consumo de energia devido ao recurso de mineração. Em segundo lugar, o algoritmo da prova de atividade não tem nenhuma solução para pôr fim à dupla assinatura dos validadores, e essas duas falhas significantes tornam o teorema do consenso um pouco prejudicado.

Dois blockchains populares adotam a Prova de Atividade: A Decred e Espers. Ainda assim, eles têm algumas variações. Na realidade, o Decred está sendo considerado o mais popular do que o teorema do consenso utilizado pela Espers.

Prova de Importância

Seguindo nossa lista, vamos chegar o protocolo de consenso de blockchain denominado como “Proof-of-Importance”.

Este tipo de algoritmo se tornou famoso quando ainda era uma categoria do Proof of Stake, apelidada na época de NEM, que após muito desenvolvimento e maturação tecnológica se tornou uma categoria singular de consenso com características únicas: A introdução do conceito de colheita ou investimento.

O mecanismo de coleta determina se um nó estará apto a ser acionado ao blockchain ou não. Quanto mais nós colecionados, maior serão as chances de ser adicionado na cadeia descentralizada do sistema, e em troca de participar do sistema, o nó receberá as taxas de transação na transação como recompensa. Para estar apto a entrar na colheita você precisará ter pelo menos 10.000 XEM em sua conta.

Esse tipo de configuração combate alguns problemas existentes do proof of stake, onde os mais ricos ganham mais dinheiro em comparação com os validadores que têm menos dinheiro. Por exemplo, se você possui 20% da criptomoeda, você pode extrair 20% de todos os blocos na rede blockchain. Isso torna os algoritmos de consenso favoráveis aos ricos.

Características Notáveis da Prova de Importância

-

Vesting

A característica mais intrigante do teorema de consenso é a aquisição ou a colheita. Como já dissemos, você precisa ter pelo menos 10.000 moedas para ser elegível para a colheita, e sua pontuação na prova de importância depende da quantidade coletada que você tem. Embora, os algoritmos de consenso levem em conta o período de tempo em que você tem as moedas no seu bolso.

-

Parceria de Transação

O algoritmo de Prova de Importância vai recompensar se você fizer transações com outros titulares de conta do NEM. A rede considerará ambos como parceiros, embora o sistema também o faça caso esteja analisando a existência de criar pseudo parcerias.

-

O Sistema de Pontuação

As transações causam impacto na pontuação dos envolvidos no sistema da prova de importância. A pontuação é baseada nas transações que são feitas em um período de trinta dias. Uma soma mais frequente e mais substancial ajudará você a melhorar sua pontuação na rede NEM.

Prova de Capacidade

Exemplo de consenso de prova de capacidade é uma atualização do famoso protocolo de consenso blockchain da Prova de Trabalho tendo como característica essencial deste recurso: A robustez. Você terá que dedicar seu poder computacional e armazenamento no disco rígido antes mesmo de começar a minerar.

Essa mesma natureza torna o sistema mais rápido que o PoW. A Prova de Capacidade pode criar um bloco em apenas quatro minutos, enquanto a Prova de Trabalho leva dez minutos para fazer o mesmo. Além disso, ele tenta resolver o problema de hash do sistema existente no PoW. Quanto mais soluções ou gráficos você tiver em seu computador, maiores serão suas chances de ganhar na batalha da mineração.

Como Funciona a Prova de Capacidade?

Para entender a própria natureza do teorema de consenso, você deve compreender dois conceitos – a robustez e a mineração.

Na robustez o disco rígido do computador, terá que criar um “nonce” (esquema de processamento de dados dos blocos). Os nonces no algoritmo Proof-of-Capacity são um pouco diferentes dos do Bitcoin, pois é aqui que você terá que manipular seu ID e seus dados até resolver as ocorrências.

Cada um dos nonces possuem cerca de 8.192 hashes agrupados. O número de grandes pacotes geralmente é conhecido como “conchas”. Cada ID pode receber um total máximo de 4.095 conchas.

O próximo conceito é a “mineração” no disco rígido. Como já dissemos, você pode receber 0 a 4.095 conchas por vez e armazená-las no seu disco rígido. Você receberá um prazo mínimo para resolver as ocorrências e esse prazo também indica a hora certa de criar novos blocos.

Se você conseguir resolver os ninhos mais cedo do que os outros mineradores, receberá um bloqueio como recompensa. Um exemplo famoso poderia ser Burst, que adotou o algoritmo da prova de capacidade.

Os Prós e Contras da Prova de Capacidade

A mineração no disco rígido é muito mais eficiente em termos energéticos do que uma mineração da Prova de Trabalho normal. Você não terá que gastar fortunas para obter plataformas de mineração caras que vimos no protocolo Bitcoin. O disco rígido do seu PC doméstico é suficiente para iniciar a mineração neste algoritmo de consenso.

Mas, devemos falar que este algoritmo de consenso também tem algumas desvantagens significativas.

Primeiramente, o processo cria uma quantidade enorme de espaços de disco redundantes, e este sistema favorecerá os mineradores com maiores unidades de armazenamento que vão representar uma ameaça ao conceito de descentralização. Até mesmo os hackers poderiam explorar o sistema e injetar malwares de mineração no sistema.

Prova de Queimadura

Esta sequência de consenso é bastante inusitada. Para proteger a criptomoeda PoW, uma parte das moedas será queimada! O processo acontece quando os mineradores enviam algumas moedas para um “Eater Address” que não podem gastar essas moedas sob nenhuma condição. Neste endereço é criada um livro de registro das moedas queimadas, tornando-as genuinamente inoperantes. O usuário que queimou as moedas receberá uma recompensa também.

Sim, a queima é uma perda. Mas o dano é temporário, pois o processo protegerá as moedas no longo prazo de hackers e de ataques cibernéticos. Além disso, o processo de queima aumenta as apostas em moedas alternativas.

Esse cenário aumenta a chance de um usuário explorar o próximo bloco, além de aumentar suas recompensas no futuro. Então, a gravação pode ser usada como um privilégio de mineração. A contraparte é um excelente exemplo consensual de uma criptomoeda que usa esse protocolo de consenso blockchain.

O Eater Address

Para queimar moedas, os usuários as enviam para s Eater Address que é um tipo de endereço que não possui nenhuma chave privada. Portanto, nenhum usuário pode acessar esses endereços para gastar as moedas contidas nele. Além disso, esses endereços são gerados de maneira aleatória.

Embora estas moedas estejam inacessíveis ou “tenham desaparecido para sempre”, elas são consideradas com fornecimento calculado e rotulado como moeda queimada.

Os Prós e Contras do Algoritmo de Prova de Queima

A principal razão por trás da queima das moedas é criar mais estabilidade. Sabemos que os investidores do longo prazo tendem a manter moedas por muito tempo em busca de lucros.

O sistema favorece os investidores de longo prazo, oferecendo uma moeda mais estável e um compromisso de longo prazo. Além disso, isso aumenta a descentralização e cria uma rede melhor distribuída.

Mas independente do cenário ou estratégia, queimar moedas sempre significará desperdiçá-lo, e até mesmo alguns eater address têm mais de 100.000 dólares em Bitcoins. Não há como recuperar o dinheiro será queimado.

Prova de Peso

Este protocolo do blockchain está na última posição da nossa lista de algoritmos de consenso. Esta é uma grande atualização do Proof of Stake, onde quanto mais fichas você tiver, maiores serão suas chances de sucesso, tornando o sistema um pouco tendencioso.

O Prova-de-Peso veio para tentar resolver essa natureza tendenciosa do PoS. As criptomoedas como Algorand, Filecoin e Chia já implementaram o Prova de Peso pois este sistema considera alguns outros fatores além de possuir mais tokens como é o caso PoS.

Esses fatores são identificados como os “Fatores de Ponderamento”. Por exemplo, o Filecoin considera a quantidade de dados do IPFS que você possui e pondera esse fator. Alguns dos outros fatores incluem, mas não limitam a Prova de Espaço-Tempo e Prova de Reputação.

As vantagens fundamentais deste sistema incluem personalização e escalabilidade. Embora o incentivo possa ser um grande desafio para este algoritmo de consenso.

Tabela Comparativa dos Algoritmos de Consenso

| Algoritmos de consenso | Plataforma Blockchain | Lançado desde | Linguagens de programação | Contratos Inteligentes | Prós | Contras | |

| Prova de Trabalho | Bitcoin | 2009 | C ++ | Não | Menor oportunidades para 51% de ataque

Melhor segurança |

Alto consumo de energia

Centralização dos Mineradores |

|

| Proof of Stake (PoS) | NXT | 2013 | Java | sim | Energia eficiente

Mais descentralizado |

Não atende necessidades especificas | |

| PoS Delegado | Lisk | 2016 | JavaScript | Não | Energia eficiente

Escalável Maior segurança |

Parcialmente centralizado

Double Spend ataque |

|

| Prova de Participação Alugada | Ondas | 2016 | Scala | sim | Uso justo

Moedas de aluguel |

Problema de descentralização | |

| Prova do Tempo Decorrido | Sawtooth Hyperledger | 2018 | Python, JavaScript, Go, C ++, Java e Rust | sim | Participação barata | Necessidade de hardware especializado

Não é bom para o Blockchain público |

|

| Tolerância a Falha Bizantina Prática | Tecido Hyperledger | 2015 | JavaScript, Python, Java REST e Go | sim | Não há necessidade de confirmação

Redução de Energia |

Lacuna de comunicação

Ataque do tipo Sybil |

|

| Tolerância a Falha Bizantina Simplificada | Cadeia | 2014 | Java, Nó e Ruby | Não | Boa segurança

Validação de Assinatura |

Indisponível no blockchain público | |

| Tolerância a Falha Bizantina Delegada | NEO | 2016 | Python, .NET, Java, C ++, C, Ir, Kotlin, JavaScript | sim | Escalável

Rápido |

Conflitos na cadeia | |

| DAG | IOTA | 2015 | Javascript, Rust, Java Go e C ++ | Em processo | Rede de baixo custo

Escalabilidade |

Lacunas de implementação

Não é adequado para contratos inteligentes |

|

| Prova de Atividade | Decred | 2016 | Ir | sim | Reduz a probabilidade do ataque de 51%

Contribuição igual |

Maior consumo de energia

Assinatura dupla |

|

| Prova de Importância | NEM | 2015 | Java, C ++ XEM | sim | transação em colheita

Parceria de transação |

Problema de descentralização | |

| Prova de Capacidade | Burstcoin | 2014 | Java | sim | Barato

Eficiente Distribuído |

Favorece os peixes grandes

Questão de descentralização |

|

| Prova de Queimadura | Slimcoin | 2014 | Python, C ++, Shell, JavaScript | Não | Preservação da rede | Não é para investidores de curto prazo

Desperdiçando moedas |

|

| Prova de Trabalho | Filecoin | 2017 | SNARK / STARK | sim | Escalável

Customizável |

Problema com Incentivação | |

Capítulo 8: Considerações Finais

São os algoritmos de consenso que tornam a natureza das redes blockchain tão versáteis. Sim, não há um único algoritmo de consenso do blockchain que possa afirmar ser perfeito, mas essa é a beleza da tecnologia que imaginamos – a constante mudança para podermos aprimora-los.

Se esses algoritmos de consenso não estivessem lá, ainda teríamos que depender dos conceitos do Prova de Trabalho. Quer você goste ou não, o tipo de PoW ameaça a descentralização e a natureza distribuída das blockchains.

Toda a ideia da tecnologia blockchain é descentralização e lutará contra a monarquia. É hora de as pessoas comuns colocarem um fim nos centralizado corruptos e defeituosos.

Estamos aguardando ansiosamente os melhores e melhores algoritmos de consenso que mudarão nossas vidas para um amanhã melhor!