Learn how blockchain truly works, master key definitions, and uncover what makes smart contracts so "smart." Dive into the fundamentals, gain valuable insights, and start your blockchain journey today!

- Guías

Nelson Rodriguez

- on febrero 10, 2019

Que es ZKP? Guia Completa de la Prueba de Conocimiento Cero

Con la información de las personas siendo controlada continuamente y la falta de privacidad, ahora, se exige un cambio. Blockchain que sostiene la antorcha de un sistema descentralizado está haciendo cambios, pero no son suficiente. Ahora, una nueva tecnología llamada prueba de conocimiento cero (Zero Knowledge Proof) está al acecho en el mercado buscando una oportunidad de brillar.

Muchos de ustedes deben haber escuchado sobre el ejemplo de prueba de conocimiento cero, pero realmente no saben el concepto detrás de esto. El cifrado de conocimiento cero es un nuevo protocolo que permite agregar un mayor nivel de seguridad. ¿Pero qué tan bueno es en realidad? ¿Puede realmente ser la solución que estamos buscando?

INFOGRAFÍA DE PRUEBA DE CONOCIMIENTO CERO

Vamos a profundizar en esta guía de prueba de conocimiento cero.

Tabla de Contenidos

Capítulo 1: Diferentes Formas de Encadenar en Blockchain

Capítulo 2: ¿Qué es la Prueba de Conocimiento Cero?

Capítulo 3: ¿Cómo Funciona la Prueba de Conocimiento Cero?

Capítulo 4: Prueba de Conocimiento Cero Interactiva

Capítulo 5: Prueba de Conocimiento Cero No Interactiva

Capítulo 6: Explicación de la Prueba de Conocimiento Cero –zk-SNARK Explicado

Capítulo 7: Empresas que Utilizan el Cifrado de Conocimiento Cero

Capítulo 8: ¿Dónde se Puede Usar ZKP?

Capítulo 9: Implementación de la Arquitectura de Prueba de Conocimiento Cero

Capítulo 10: Conclusión

Capítulo 1: Diferentes Formas de Encadenar en Blockchain

Por lo general, blockchain no es más que una base de datos compartida, en la que se está anotando quién posee cuántas criptomoneda u otros activos digitales. Sin embargo, blockchain funciona de forma un poco diferente a las otras.

Por ejemplo, verás metadatos en bitcoin y otras lógicas contractuales en Ethereum. En cualquier caso, las blockchains, principalmente las blockchains privadas ofrecen dos casos de uso severo.

- Poseer activos externos, que están representados por tokens en la red. Un usuario también puede transferir activos externos utilizando los tokens.

- El aumento de la privacidad están más relacionados con las aplicaciones generales de gestión de datos.

No digo, que cada blockchain privado ofrece estos dos casos de uso. Pero, por lo general, las blockchains privadas pueden ser más adecuadas para las empresas, que necesitan confidencialidad y privacidad adicional.

Con respecto al almacenamiento de datos generales, blockchain hace muchos servicios. Primero, debe probar de dónde provienen los datos, luego marcar la fecha y luego hacerlo inmutable para que nadie pueda cambiarlo.

Sin embargo, blockchain no tiene nada que decir sobre la información en sí. Por lo tanto, cada aplicación puede decidir lo que realmente representan los datos o si es realmente válida o no. Cualquier dato incorrecto se puede eliminar o ignorar en el nivel de la aplicación sin que se produzcan más interrupciones en la red.

Por lo tanto, si blockchains quiere transferir cualquier tipo de activos, debe ofrecer reglas internas sobre el proceso de validación de esas transacciones. Esto es algo de lo que blockchain carece desde el principio.

¿Puede mantener la privacidad necesaria?

Por ejemplo, tal vez quieras enviar $50 a tu amigo Kevin. Pero antes de que su transacción sea aprobada, la red necesita saber si realmente tienes $50 en tu poder. Aunque muchas blockchains siguen esta regla de forma diferente entre sí, aún en todos los casos, todos en la red deben saber que eres dueño de $50.

Esto ayuda a mantener la validez de tu sactivos junto con los de Kevin cuando recibe el dinero. Sin embargo, estás sacrificando tu privacidad por este proceso de validación.

Pero hay un punto interesante. En blockchain, no tendrás un nombre de identificación regular como Kevin. En su lugar, obtendrás direcciones para transacciones y todas estas direcciones son una secuencia de cadenas que no tienen similitudes con el mundo real.

Aunque esta información es precisa, esto no necesariamente cambia el escenario. ¿Por qué? Bueno, todavía puedes encontrar muchas formas de averiguar las conexiones entre dos usuarios y de averiguar sus direcciones.

Cómo Está Hecho

Al principio, si un usuario desea realizar transacciones o enviar activos en la cadena, necesita saber la dirección. Por lo tanto, cuando envía el dinero, puede ver a qué dirección va. Por otro lado, si alguien te está pagando, entonces podrías ver de dónde viene.

Si un usuario conoce alguna información sobre otro usuario del mundo real, entonces puede rastrear fácilmente y averiguar qué dirección está usando el otro. Obviamente, pueden buscar a través de la cadena y descifrarlo en función de su actividad.

Sí, lleva mucho tiempo, pero no es imposible de averiguar. Es por eso que tener direcciones en lugar de nombres no ayuda a preservar la privacidad de la red.

¿Puede el cifrado ser suficiente ?

El concepto de privacidad e información sensible está estrechamente relacionado con el cifrado. Si estas pensando en almacenar solo datos generales en la cadena de bloques, definitivamente podemos hacerlo. En este caso, aún podríamos obtener preservación de datos, inmutabilidad y marcas temporales.

Como ninguno de ellos tiene nada que ver con el tipo de datos, por lo tanto, aún podría utilizar el registro distribuido para almacenar cualquier información que solo sea legible. Pero aún necesitarías confiar en otros para validar su existencia y para ayudar a crear el bloqueo en primer lugar. Entonces, es el mismo proceso que antes.

Sin embargo, no puedes usar este tipo de encriptación para transacciones que signifiquen cualquier transferencia de activos en token. Si tu y Kevin cifran sus transacciones, nadie en la cadena podrá usar el activo de forma segura. Es porque ninguno estará seguros de dónde se encuentra la ubicación exacta de los activos.

El activo en cuestión perdería su valor en el registro, por lo que el cifrado no puede ser la respuesta.

Un conflicto entre liquidez y privacidad

Ahora puedes ver, que si queremos usar blockchain con fines financieros, entonces siempre enfrentaras un conflicto entre estos dos. Muchas empresas nuevas se enfrentan a este problema cuando tratan con activos.

A pesar de que han habido muchos proyectos piloto que simulan el proceso en blockchain, en la vida real, no es lo mismo. El proceso requiere demasiada actividad y, por lo tanto, revela que dos direcciones intentan realizar transacciones de activos.

Así es como se filtra la información, y es uno de los principales problemas, pero todavía no hay reglas específicas en la red.

Ahora muchas startups resuelven todas sus puntuaciones fuera de la cadena en lugar de en la cadena donde pueden cifrar y obtener la privacidad. Pero blockchain tiene mucho que ofrecer y los acuerdos en cadena con privacidad podrían llevar a las finanzas mundiales a un nuevo nivel.

Entre todos estos conflictos, creo que finalmente tenemos la solución que hemos estado buscando: la prueba de conocimiento cero.

Capítulo 2: ¿Qué es la Prueba de Conocimiento Cero?

El concepto detrás de la prueba de conocimiento cero es realmente único. Una prueba de conocimiento cero es un método único en el que un usuario puede demostrarle a otro usuario que sabe un valor absoluto, sin transmitir realmente ninguna información adicional.

Aquí, el investigador podría probar que conoce el valor de z para el verificador sin darle otra información que no sea el hecho de que conoce el valor de z.

La esencia principal detrás de este concepto es demostrar la posesión del conocimiento sin revelarlo. El principal desafío aquí es mostrar que sabes un valor z sin decir qué es z o cualquier otra información.

Parece difícil? Bueno, no es tan difícil.

Si un usuario desea probar una declaración, se le solicitará que conozca la información secreta. De esta manera, el verificador no podría transmitir la información a otros sin conocer realmente la información secreta.

Por lo tanto, la declaración siempre tendrá que incluir que el promotor conoce dicha información, pero no la información en sí. Es decir, no puede decir el valor de z, pero puedes indicar que sabes que es z. Aquí, z podría significar cualquier cosa.

Esta es la estrategia central de las aplicaciones de prueba de conocimiento cero. De lo contrario, no serán aplicaciones de prueba de la conocimiento cero. Es por eso que los expertos consideran que las aplicaciones de la prueba de conocimiento cero son un caso especial donde no hay ninguna posibilidad de transmitir información secreta.

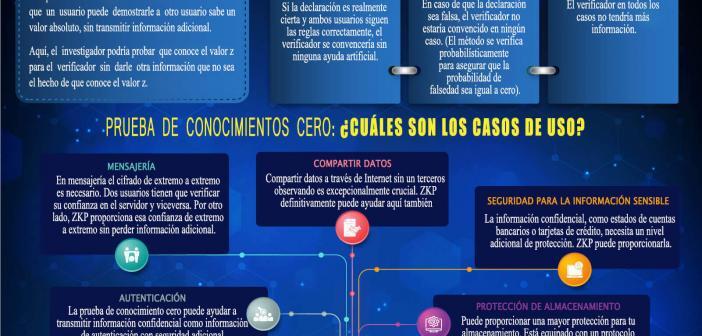

Propiedades de la prueba de conocimiento cero

Una prueba de conocimiento cero debe tener tres propiedades diferentes para describirse completamente. Son:

- Integridad: si la declaración es realmente cierta y ambos usuarios siguen las reglas correctamente, el verificador se convencería sin ninguna ayuda artificial.

- Solidez: en caso de que la declaración sea falsa, el verificador no estaría convencido en ningún caso. (El método se verifica probabilísticamente para asegurar que la probabilidad de falsedad sea igual a cero).

- Conocimiento-Cero: El verificador en todos los casos no tendría más información.

Los investigadores están investigando el proceso para ser más precisos y asegurarse de que requiera menos interacciones entre dos usuarios. Principalmente, el objetivo es eliminar la cantidad de comunicación y pasar a una declaración de referencia común para garantizar la privacidad.

Las aplicaciones de prueba de conocimiento cero han ido ganando popularidad desde hace bastante tiempo. Pero no es un concepto nuevo que salio de la nada. Lleva aquí más de 20 años. Los investigadores han mejorado la producción y la eficiencia del sistema.

Ahora, a demostrar que una declaración es muy fácil y altamente eficiente. Ahora puede ir directamente con el sistema blockchain.

Capítulo 3: ¿Cómo Funciona la Prueba de Conocimiento Cero?

Las aplicaciones de la prueba de conocimiento cero parecen un protocolo único. Sin embargo, muchos de ustedes deben preguntarse cómo probar su declaración sin transmitir realmente la información. Bueno, déjame explicarlo con los dos ejemplos más famosos.

Empecemos.

Primer Ejemplo: la Cueva de Ali Baba

Este es uno de los escenarios favoritos para investigar correctamente cómo funciona la autenticación de prueba de conocimiento cero. Aquí el proveedor es conocido como Peggy, y el verificador es Victor.

Por lo tanto, para mantener las cosas en el mismo nivel que la autenticación de prueba de conocimiento cero, el proveedor sabría un valor z, y el verificador sabría que el proveedor conoce el valor z.

El ejemplo comienza así: imagina que Peggy conoce de alguna manera una palabra secreta que puede abrir una puerta mágica dentro de la cueva de Ali Baba. La cueva parece un anillo con la puerta que bloquea el camino para salir. La entrada y la salida se encuentran en una ubicación similar.

Ahora, Víctor quiere asegurarse de que Peggy esté diciendo la verdad. Es decir, ella sabe la palabra secreta. Pero Peggy es una persona privada y no está dispuesta a decirle la palabra mágica a Victor. Entonces, ¿cómo puede saber Victor si está diciendo la verdad o no?

Un Esquema Diferente

A Víctor se le ocurre un plan para resolver la situación. Marca el camino de entrada A y el camino de salida B. Sin embargo, como se encuentran en la misma posición, el camino A y B son el camino de la izquierda y el derecho. Durante este examen, Víctor se queda afuera, mientras Peggy entra en la cueva.

Peggy ahora tiene la opción de tomar el camino A o B, pero el que sea que tome, Víctor no puede saber eso. Después de que Peggy elige un camino, ella entra, y Víctor entra en la cueva. Luego grita el nombre del camino donde quiere que Peggy regrese. Puede seleccionar al azar, ya sea A o B.

Bueno, si ella realmente sabe la palabra secreta, será muy fácil. Ella puede usar esa palabra para abrir la puerta y regresar con Victor. O ella también puede regresar por el mismo camino si es necesario.

Supongamos que Peggy no sabe realmente la palabra. En ese caso, ella solo podría regresar con Victor, si Victor grita el nombre del camino que elige al principio. Como el proceso de selección es aleatorio, Peggy tendrá un 50% de probabilidad de seguir las instrucciones de Victor. Pero si Victor repite este proceso, digamos 15 o 25 veces, entonces Peggy no podría hacer una suposición afortunada para engañarlo.

Anticipar el movimiento de Víctor se volverá casi a cero y Peggy seria atrapada.

Pero si incluso después de repetir este proceso tantas veces, Peggy logra regresar donde Víctor quiere que esté; entonces Víctor puede concluir con seguridad que ella sabe la palabra secreta.

¿Qué sucede con la observación de terceros?

Normalmente, si un tercero está observando esta situación, Victor tendría que tener una cámara oculta para registrar la transacción. Sin embargo, la cámara solo podría grabar lo que Víctor está gritando; podría ser A o B. Mientras que también grabaría a Peggy apareciendo en B cuando grita B o Apareciendo en A cuando grita A.

Esta grabación podría ser fácil de falsificar para dos personas si están de acuerdo con esto de antemano. Es por eso que ningún tercero estaría convencido con este registro de que Peggy realmente conoce la palabra secreta. Si alguien observa el experimento desde la cueva, tampoco estará convencido.

Entonces, ¿cómo prueban la integridad del experimento?

Si Victor lanza una moneda y luego elige la ruta en función de eso, la autenticación de prueba de conocimiento cero perderá su propiedad. Pero el lanzamiento de la moneda sería lo suficientemente convincente para que un observador externo verifique que Peggy conoce la palabra.

De esta manera, Víctor podría probar la integridad del experimento sin conocer la palabra. Pero como dije antes, no será completamente una prueba de conocimiento cero.

En la criptografía digital, Víctor puede lanzar una moneda utilizando un generador de números aleatorios que tiene algunos patrones fijos como la moneda. Pero si la moneda de Víctor se comporta como un generador de números, entonces él y Peggy podrían haber falsificado el experimento nuevamente.

Por lo tanto, incluso con un generador de números, no será tan eficiente como el simple lanzamiento de la moneda.

Prueba única

¿Notaste que Peggy podría probar fácilmente que ella sabe la palabra sin decirla en el primer intento? En ese caso, Peggy y Víctor deben ir al interior de la cueva al mismo tiempo. Victor podría ver a Peggy pasar por A y salir B, sin revelar la palabra.

Pero este tipo de prueba convencería a cualquiera. Así que Peggy no quiere que nadie más lo sepa, no puede decir que conspiró con Victor. Porque ni siquiera sabe quién sabe sobre su conocimiento y cómo controlarlo.

Segundo ejemplo: un amigo daltónico y dos bolas

Este tipo de experimento para la autenticación de prueba de conocimiento cero requeriría dos bolas del mismo tamaño pero con colores diferentes. El experimento es realmente popular. Mike Hearn y Konstantinos Chalkias introdujeron por primera vez este nuevo método. También puedes hacer este experimento usando dos tarjetas de colores.

Funciona así, imagina que tienes un amigo daltónico y dos bolas. Las bolas deben ser rojas y verdes y del mismo tamaño. Tu amigo piensa que son lo mismo y está dudando de tu afirmación de que son diferentes.

Entonces, necesitas probar que tienen diferentes colores sin decirle cuál es cuál.

Le das las bolas a tu amigo y él las mantiene escondidas detrás de su espalda. Después de eso, saca una bola al azar y te deja verla. Luego vuelve a poner esa bola y luego elige aleatoriamente la bola nuevamente.

Puedes ver la bola esta vez también. Después de eso, te preguntaría si cambió la bola o no. Estará repitiendo este proceso por un tiempo para estar seguro.

Ya que no eres daltónico, definitivamente puedes decir si él cambió la bola o no. Si las bolas fueran del mismo color, tu probabilidad de responder correctamente sería del 50%. Entonces, después de repetir este proceso y cuando puedas responder cada vez correctamente, tu amigo estará convencido.

La probabilidad de anticipación se convertiría en cero y lograría las tres propiedades de conocimiento cero.

Pero asegurate de que tu amigo no sepa cuál es verde y cuál es rojo. De esta manera, podrás conservar la tercera propiedad “conocimiento cero”.

Capítulo 4: Prueba de Conocimiento Cero Interactiva

El cifrado de conocimiento cero puede ser de dos tipos:

- Prueba de conocimiento cero interactiva

- Prueba de conocimiento cero no interactiva.

Vamos a ver cuáles son.

Prueba de Conocimiento Cero Interactiva

Este tipo de autenticación de prueba de conocimiento cero requerirá interacciones entre puntos o cualquier sistema informático. Al interactuar, el proveedor puede probar el conocimiento y el validador puede validarlo.

Este es el escenario más típico de la cadena de bloques de prueba de conocimiento cero. Aquí, estarías probando sin revelar el entendimiento. Pero también se lo está revelando al usuario con el que está interactuando. Entonces, si alguien los está mirando a ustedes dos, no podran verificar su conocimiento.

Aunque es uno de los mejores protocolos de privacidad, aún requiere muchos esfuerzos cuando quiere probarlo a más de una persona. Esto se debe a que tendría que repetir el mismo proceso una y otra vez para cada persona, ya que simplemente observando que no pueden estar de acuerdo.

Este protocolo necesitaría cualquier tipo de respuesta interactiva del verificador para ejecutarse. O bien, el proveedor nunca puede probarlo por su cuenta. La entrada interactiva podría ser una forma de desafío u otro tipo de experimentos. Obviamente, el proceso tiene que convencer al verificador de saber la información.

En otros casos, el verificador puede registrar el proceso y luego reproducirlo para que otros puedan verlo. Pero si otras personas están realmente convencidas o no depende únicamente de ellas. Pueden aceptarlo o no.

Esta es la razón por la que la blockchain de la prueba de conocimiento cero interactiva es más eficiente para pocos participantes que para un grupo grande.

Capítulo 5: Prueba de Conocimiento Cero No Interactiva

La blockchain de prueba de conocimiento cero no interactiva está aquí para verificar la declaración de uno ante un grupo más grande de personas. Sin embargo, no siempre tiene que recurrir a la blockchain de prueba de conocimiento cero no interactiva para esto. A menudo, es posible que puedas encontrar cualquier fuente de verificación confiable que pueda responder por ti.

Pero cuando no puedes encontrar a nadie, entonces el camino a seguir es una blockchain de prueba de conocimiento cero no interactiva.

El desafío del sudoku con cartas

El sudoku es uno de los juegos más difíciles pero con reglas simples. Todas las filas, sectores y columnas deben tener los números del 1-9 solo una vez.

En este caso, imagina que conoces la solución de este rompecabezas, que puede tardar días incluso en las computadoras. Entonces, si quieres vender la solución, ¿cómo sabrá el verificador que no lo estás engañando? Tendrías que demostrar tu conocimiento sin revelar la solución al verificador.

Veamos cómo puedes hacerlo.

Una manera de resolver

Necesitarías 27 tarjetas donde estén numeradas del 1 al 9. Entonces, 27 cartas contendrían el número 1 y luego otras 27 el número 2. En total, necesitarías 243 cartas.

Ahora tendrás que poner tres tarjetas en una casilla correspondiente con la solución. Lo que significa que si el número correcto para esa casilla es cinco, colocaras tres tarjetas del número 5 en esa casilla.

En una tabla de Sudoku, ves que algunas respuestas están siempre visibles. En estas casillas, colocarás la carta boca arriba. En las casillas que no tienen la respuesta, colocarás las cartas boca abajo.

Ahora debes demostrar que has colocado todas las cartas en la posición correcta sin revelarlas. Tienes que:

Toma la tarjeta superior de cada columna hasta que tengas nueve pilas. Repita lo mismo para las filas y el sector.

Entonces necesitarías barajar cada pila y luego voltearte para revelar los números.

Ya conoces la regla básica, todos los números del 1 al 9 deben aparecer una vez en cada fila, sector y columna. Por lo tanto, si toda tu pila tiene los números del 1-9 que aparecen solo una vez, el verificador sabrá que tienes la solución.

Un truco bastante bueno, ¿verdad?

La prueba no interactiva puede ser la mejor manera de demostrar tu declaración a muchas personas sin aumentar los recursos y los costos.

Capítulo 6: Explicación de la Prueba de Conocimiento Cero –zk-SNARK

Debes haber oído hablar de zk-SNARKS. ¿Alguna vez te preguntaste qué es realmente? Bueno, zk-SNARKS es una tecnología que utiliza el concepto de ejemplo de prueba de conocimiento cero no interactivo. Zcash utiliza esta forma de criptografía para garantizar una mejor privacidad.

En realidad, es un acrónimo de Zero-Knowledge Succinct Non-Interactive ARgument of Knowledge (Argumento de conocimiento no interactivo, conciso y de conocimiento cero).

Esta tecnología consta de tres algoritmos diferentes:

- Generador de claves: El generador de claves configura un parámetro para generar un par de claves. Aquí, una fuente confiable podrá generar un par de claves privadas o públicas y luego destruir la parte privada. Después de eso, usar la parte pública para generara otro par de claves. Aquí, uno se usaría para probar otro.

- Proveedor: El proveedor tiene que tomar la clave de prueba y algunos comentarios del público para probar su conocimiento. Aquí, él será testigo privado y luego satisfará el contexto para probar su punto.

- Verificador: La verificación necesitaría la clave de verificación para asegurarse de que la declaración sea verdadera o falsa. Él tiene que tomar en cuenta la opinión pública y la prueba para evaluar si es verdadero o falso.

Aparte de estos tres, los zk-SNARKS también necesitan mantener:

- Cero-conocimiento: el verificador no aprenderá nada más que el hecho de que la afirmación es verdadera. Sucinto: sea cual sea el desafío, debe ser muy pequeño para poder demostrarlo en unos pocos milisegundos.

- No interactivo: El usuario solo le enviaría el estado al verificador y nada más. El verificador no podrá interactuar más con el proveedor.

- ARgumento: La prueba mantendría la solidez del cifrado de conocimiento cero y estaría limitada por el tiempo polinomial.

- Del conocimiento: El proveedor y el verificador no pueden ejecutar el proceso sin un testigo confiable.

Capítulo 7: Empresas que Utilizan el Cifrado de Conocimiento Cero

Ahora que ya sabe todo sobre la prueba del conocimiento cero, echemos un vistazo a algunas de las empresas famosas que utilizan este protocolo.

Proyectos notables

-

Zcash

La mayor parte de la plataforma de blockchain expone las transacciones entre dos puntos. No solo es una de las desventajas de blockchain, sino que también interrumpe su crecimiento. Zcash, por otro lado, puede proporcionar total privacidad cuando se trata de transacciones.

Es una plataforma blockchain de código abierto y sin permiso que utiliza la esencia de la prueba del conocimiento cero. El proceso de transacción está blindado. Por lo tanto, encontrará el valor, el remitente y el destinatario en la blockchain.

También es famoso por introducir zk-SNARKS y después de eso muchos han seguido su camino.

-

ING

El ING es un banco con sede en los Países Bajos que ha iniciado su nueva blockchain de cero conocimiento. Aunque lanzaron una versión un poco modificada del sistema de conocimiento cero, se llama prueba de rango de conocimiento cero. En este caso, requieren mucho menos poder computacional que el necesario.

Está directamente relacionado con el sector financiero, como el valor de la hipoteca. Podras probar que tienes el salario para obtener una hipoteca sin revelar tu salario.

Actualmente, es de código abierto, pero presenta un desafío considerable para otras blockchains financieras.

-

PIVX

Esta empresa quiere cambiar la forma típica en que funciona el mundo. En un sistema donde todo está controlado y administrado por otros, PIVX pretende introducir un paraíso seguro para sus estados financieros. Están trabajando en una nueva integración donde seguirán el ejemplo de la prueba de conocimiento cero.

Aquí, lo único que sería público es la confirmación del dinero enviado. Es decir, veras que alguien envió dinero, pero la dirección o la cantidad de tiempo estaría oculta. PIVX garantiza una tasa de transacción más rápida con su nueva integración con la mejora añadida de la privacidad.

-

Zcoin

La compañía utiliza el protocolo Zerocoin para proporcionar seguridad adicional y transacciones completamente anónimas. El protocolo Zerocoin obviamente sigue el concepto de ejemplo de prueba de conocimiento cero. Sin embargo, lo que más ofrece Zcoin es la escalabilidad de la que carecen muchas redes de blockchain.

Aquí, con el uso de Zcoin, podrás preservar tu identidad al máximo y lo que estás gastando en la red. Es una gran manera de proteger la fungibilidad.

Pero no los confundas con Zcash. Tienen diferentes protocolos y definitivamente no se bifurcan entre sí.

Vendedores notables

-

StarkWare

StarkWare es otra gran compañía que utiliza el ejemplo de prueba de conocimiento cero. Pero parecen torcer el protocolo típico de SNARK. En lugar de SNARK, utilizan la tecnología STARK.

StarkWare tiene como objetivo mejorar el problema de privacidad y escalabilidad de blockchain con un método de transacción transparente. Actualmente están desarrollando el soporte de hardware y software para garantizar una mejor salida de su tecnología STARK.

Esta nueva tecnología eliminará el problema de la inflación oculta, que eliminará la configuración confiable. zkSTARK es el acrónimo de Zero Knowledge Scalable Transparent ARgument of Knowledge. Sin embargo, aunque la inflación oculta haya desaparecido, seguirá siendo resistente cuántica.

Esta nueva tecnología STARK podría ser la próxima etapa de SNARKs. Conozca más sobre StarkWare desde aquí.

-

QED-it

Esta es una de las startups que utiliza la prueba de conocimiento cero para proporcionar seguridad. QED-it es una empresa con sede en Israel que es capaz de manejar datos confidenciales sin la atención de terceros. Puedes integrarte en su sistema para una mejor gestión de datos.

Algunos de sus clientes populares incluyen BNP Paribas y Deloitte. El objetivo principal es proporcionar privacidad a las empresas. Los últimos dos años, mejoraron su proyecto, desarrollando nuevos sistemas SNARK que pueden enfrentar cualquier situación.

Algunos de sus casos de uso son una evaluación de riesgos en tiempo real, la cadena de suministro, la gestión de activos, el mantenimiento predictivo y muchos más.

Capítulo 8: ¿Dónde se Puede Usar ZKP?

Los casos de uso de ZKP o prueba de conocimiento cero deben ser capaces de trabajar con criptografía y dispositivos confiables. Comparado con otros dispositivos móviles parece ser la opción correcta aquí. Ofrecen un entorno de tiempo de ejecución seguro en comparación con los navegadores. Sin embargo, todavía no está fuera de riesgo.

Pero la pregunta principal es ¿dónde puede utilizar casos de uso de prueba de conocimiento cero?

-

Mensajería

En mensajería el cifrado de extremo a extremo es necesario. De modo que nadie pueda leer tus mensajes privados sin tu permiso. Dos usuarios tienen que verificar su confianza en el servidor y viceversa. Por otro lado, ZKP proporciona esa confianza de extremo a extremo sin perder ninguna información adicional. Con la ayuda de ZKP, nadie podrá hackear su camino hacia tus mensaje.

Este es uno de los casos de uso de la prueba de conocimiento cero.

-

Autenticación

La prueba de conocimiento cero puede ayudar a transmitir información confidencial como información de autenticación con seguridad adicional. Aquí, ZKP puede mantener un canal seguro para que el usuario use su información de autenticación sin exponerla. Por lo tanto, sería capaz de evitar eficientemente la fuga de datos.

-

Compartir datos

Compartir datos a través de Internet sin un terceros observando es excepcionalmente crucial. Cuando compartes algo en la red, no importa cuán protectores ellos dicen ser, siempre hay algunos riesgos.

Alguien siempre podría piratear o interceptar entre compartir información; aquí es donde ZKP definitivamente puede ayudar.

Este es otro de los casos de uso de la prueba de conocimiento cero.

-

Seguridad Para Información Sensible (Información de Tarjeta de Crédito)

La información confidencial, como los estados de cuentas bancarios o la información de la tarjeta de crédito, necesita un nivel adicional de protección. El banco conserva el historial de la tarjeta de crédito. Sin embargo, cuando solicites la información de ellos, debe comunicarse con su servidor.

A pesar de que los bancos pasan por una línea segura, el historial de las tarjetas de crédito es mucho más sensible que el promedio de datos. En este caso, no solo cifrando toda la información como una sola, sino también los bloques, los bancos pueden proporcionar una mejor seguridad.

Debido a que los bancos solo manipularían los bloques necesarios sin tocar otros bloques, tu historial obtendrá la cantidad correcta de capas de seguridad. Y ZKP puede proporcionar eso.

-

Documentación Compleja

ZKP puede restringir a cualquier usuario el acceso a documentación compleja que no está autorizado a ver. Dado que ZKP puede cifrar los datos en fragmentos, solo tendrás que manipular ciertos bloques para permitir o negar el acceso a información restringida a otros usuarios.

De esta manera, las personas no autorizadas no podrán ver tus documentos.

-

Protección de Almacenamiento

Puede proporcionar una mayor protección para tu almacenamiento. ZKP está equipado con un protocolo para alejar a los hackers. Con esto, no solo tu unidad de almacenamiento, sino también la información que contiene será encriptada. Sin mencionar que el canal de acceso también estará demasiado protegido.

-

Control del Sistema de Archivos

Todo dentro de un sistema de archivos puede ser protegido por el protocolo de prueba de conocimiento cero. Los archivos, los usuarios e incluso cada inicio de sesión pueden tener diferentes niveles de seguridad. Por lo tanto, puede ser un gran caso de uso cuando sea necesario.

Todos estos casos de uso de prueba de conocimiento cero pueden ser utilizados en situaciones reales.

Capítulo 9: Implementación de la Arquitectura de Prueba de Conocimiento Cero

Antes de querer la implementación de pruebas de conocimiento cero, necesitas saber en qué se basa.

Proceso de envoltura de llaves

ZKP divide un solo flujo de datos en pequeños bloques. Cada uno de estos bloques se encripta por separado. En la implementación de la prueba de conocimiento cero, la clave para cifrar esta en el usuario solamente, y con eso, podrá cifrar y descifrar la información.

Gestión de privilegios

Las llaves serán almacenadas en contenedores. Pero si un usuario desea cambiar la clave de almacenamiento, entonces tendría que comparar su etiqueta de propiedad. Si coinciden, entonces él podrá cambiarlo, y si no lo hacen, permanecerá intacto.

Solicitudes de control

Debes asegurarte de que nadie pueda agregar textos dentro de tu implementación de prueba de conocimiento cero. Como los usuarios solo podrán acceder a él en la red de blockchain, debe convertir cada operación a comandos API.

De esta manera, nadie podrá pasar por alto tus medidas de seguridad.

Mitigar Todos los Ataques

La blockchain no es una red perfecta. Incluso si reduce la cantidad de ataques, no se deshace completamente de ellos. Entonces, cuando integras ZKP en un sistema, combínalo con otras medidas. De esta manera, se librará de los ataques restantes que podrían dañar la red. La implementación de la prueba de conocimiento cero requiere estos métodos para funcionar correctamente.

¿Es importante el sistema de conocimiento cero?

La explicación de la prueba de conocimiento cero hasta ahora ha demostrado ser capaz de manejar negocios de nivel empresarial. No todos son fanáticos del sistema de contabilidad pública, donde todos pueden ver sus transacciones. Sí, obtienes el anonimato con la ayuda de direcciones, pero aún así, las personas también pueden hacer un seguimiento de estas.

Además, cuando se trata de almacenar información confidencial adicional blockchain no es la mejor opción. Las empresas tratan con mucha información privada, y los protocolos de privacidad existentes no son suficiente.

La explicación de la prueba de conocimiento cero solo pueden mejorar a blockchain, pero también puede deshacerse de todos los problemas negativos. Muchas empresas no están interesadas en blockchain aunque; Es un hermoso invento. Pero con la ayuda de la prueba de conocimiento cero, ahora todos pueden comenzar a utilizarla.

Entonces, la respuesta sería sí, el sistema de conocimiento cero es sin duda un factor importante con respecto a blockchain.

Capítulo 10: Conclusión

Blockchain viene con su propio conjunto de méritos y deméritos. Aunque al principio parecía bastante prometedor, pero sí que tiene mucho equipaje. Estas fallas están frenando el crecimiento de esta maravillosa tecnología.

Sin embargo, con la introducción del sistema de conocimiento cero, el caballero de armadura brillante, las cosas han comenzado a cambiar. Ahora blockchain puede ser la plataforma de súper protección que todos esperaban.

Veamos cómo la prueba de conocimiento cero y blockchain cambian el mundo.